0x01 漏洞级别

高危

0x02 漏洞及风险描述

攻击者可利用未失效的会话,无需重新登录即可访问用户账号。

账户退出后,再次访问该网站,依然是登录态。证明如下:

再次访问该网站http://xxxx.com/

发现无需任何凭证依然可以进行登录。

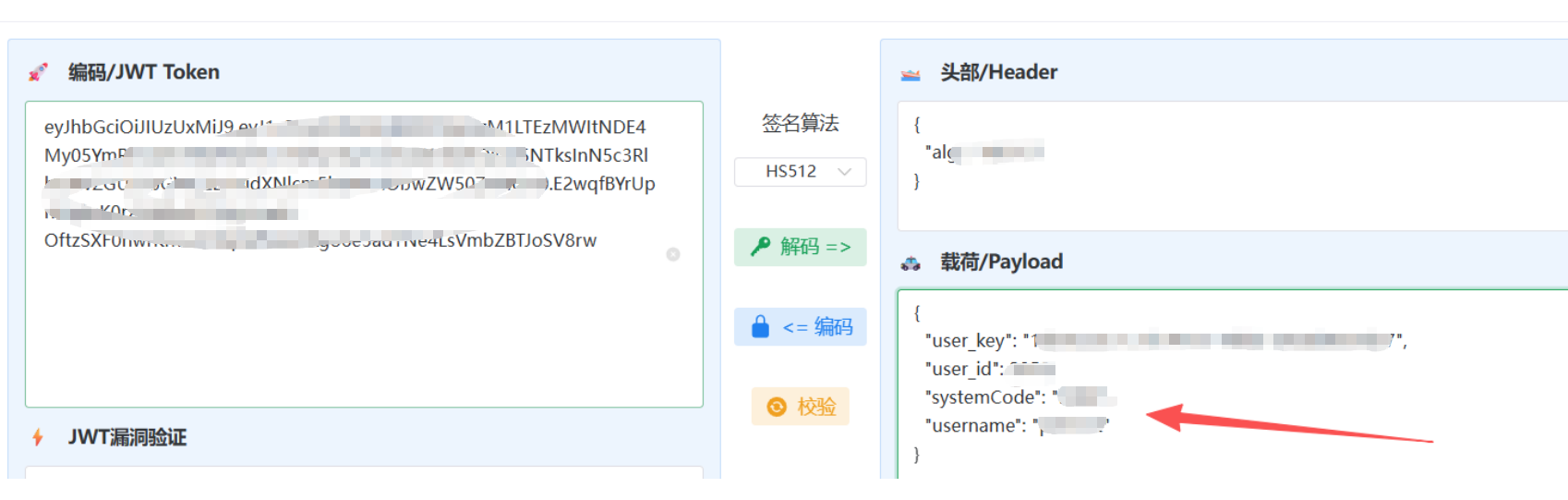

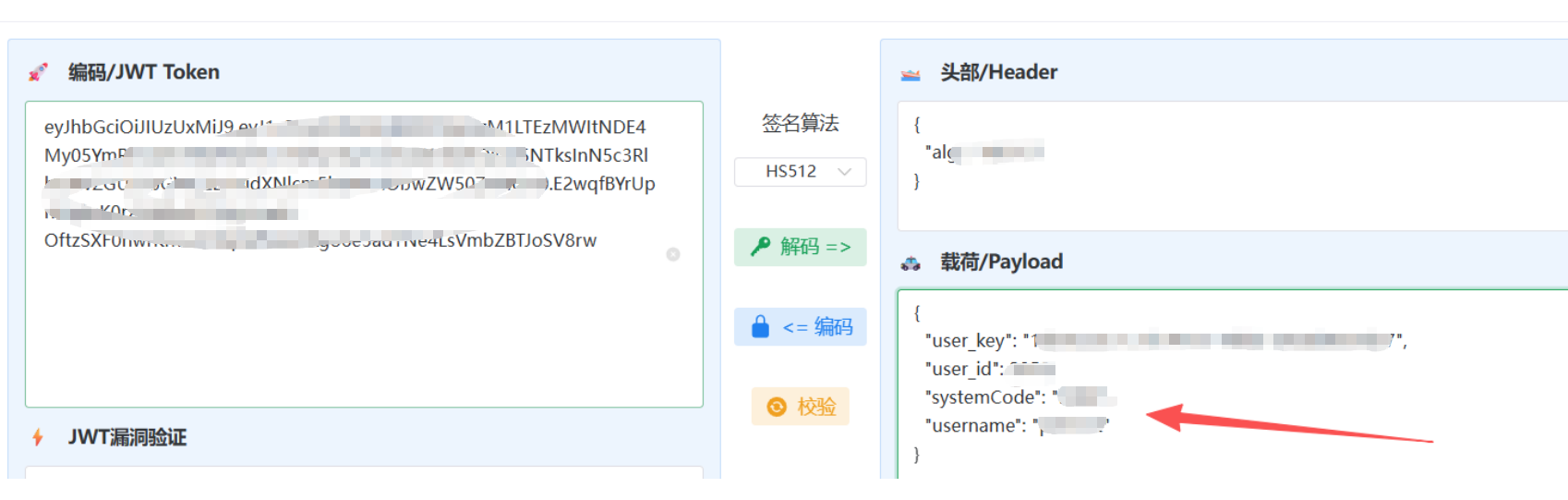

解码JWT,发现并没有配置签发时间和服务端校验。

0x03 修复建议

1、退出登录后,服务器清除会话标识(如 Session ID、Token)。

2、JWT加入登录和过时的时间戳参数。

高危

攻击者可利用未失效的会话,无需重新登录即可访问用户账号。

账户退出后,再次访问该网站,依然是登录态。证明如下:

再次访问该网站http://xxxx.com/

发现无需任何凭证依然可以进行登录。

解码JWT,发现并没有配置签发时间和服务端校验。

1、退出登录后,服务器清除会话标识(如 Session ID、Token)。

2、JWT加入登录和过时的时间戳参数。