开局一个报告,怎么说呢,护网期间被打穿了,不过庆幸的是不是我们负责的网站。没有任何责任,哈哈哈哈

,话不多说,上过程。

过程

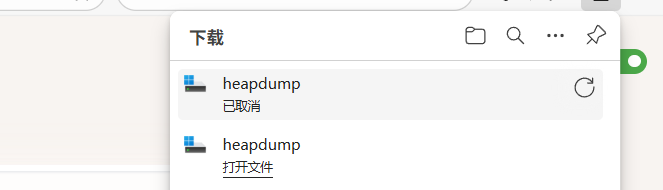

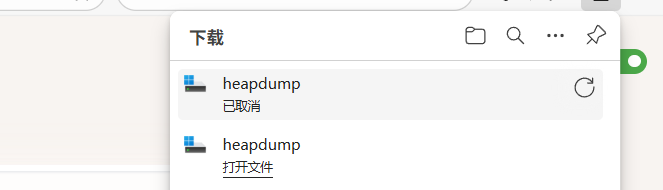

首先一个heapdump的连接

|

|

经过分析,泄露的信息总结一下(每个文件泄露的信息都是不一样的,这时候就要看运气了):

|

|

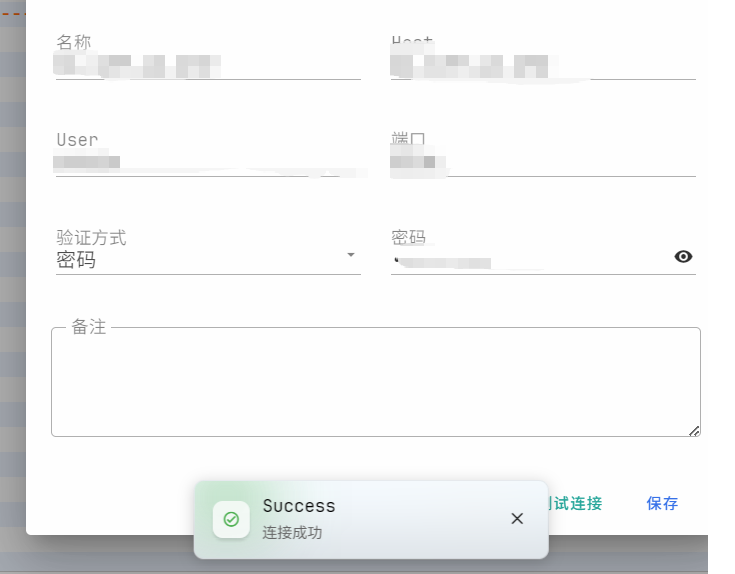

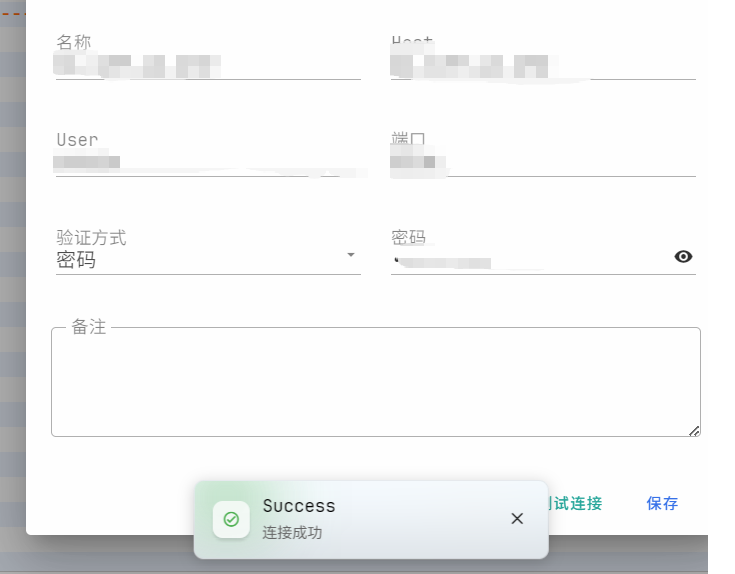

就这两个信息有用,可以直接对服务器进行攻击。

这里尝试了一下,发现数据库可以直接进行连接,就离谱。

开局一个报告,怎么说呢,护网期间被打穿了,不过庆幸的是不是我们负责的网站。没有任何责任,哈哈哈哈

,话不多说,上过程。

首先一个heapdump的连接

|

|

经过分析,泄露的信息总结一下(每个文件泄露的信息都是不一样的,这时候就要看运气了):

|

|

就这两个信息有用,可以直接对服务器进行攻击。

这里尝试了一下,发现数据库可以直接进行连接,就离谱。