简介

用户名:server2012

密码:URSZf3A

flag1

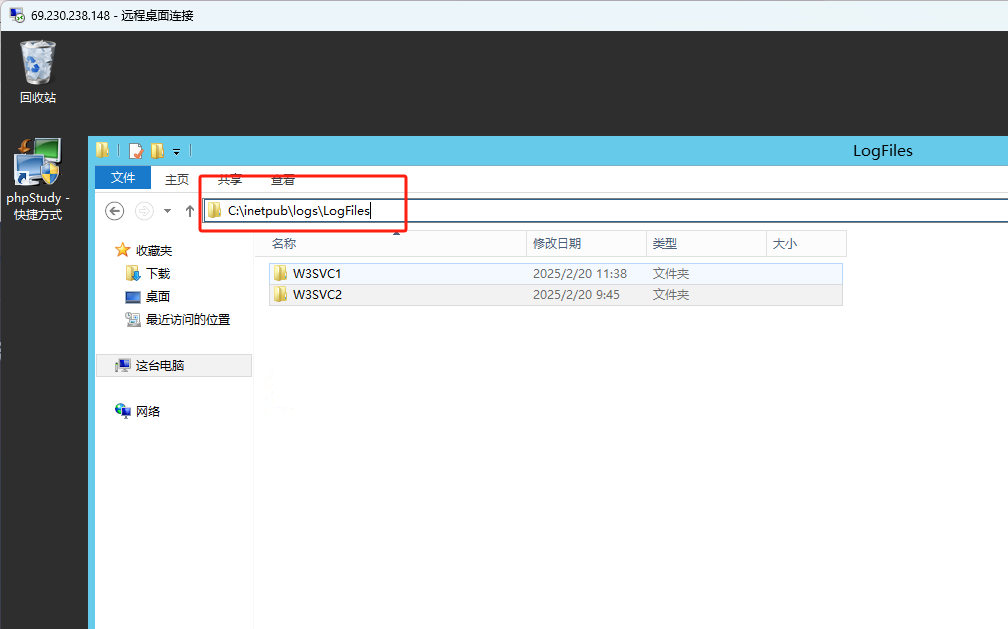

1.phpstudy-2018站点日志.(.log文件)所在路径,提供绝对路径

• 默认路径:%SystemDrive%\inetpub\logs\LogFiles\

flag

|

|

flag2

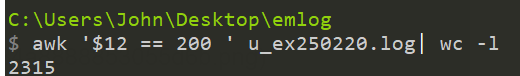

2.系统web日志中状态码为200请求的数量是多少?

下载日志文件 awk分析

|

|

flag

|

|

flag3

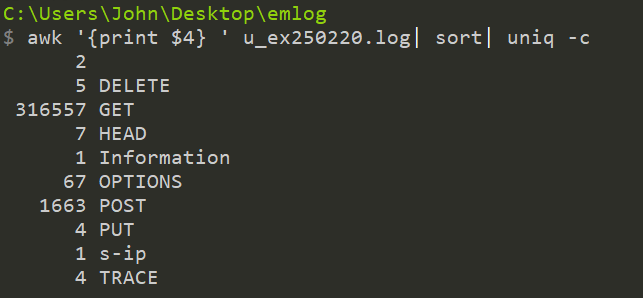

3.系统web日志中出现了多少种请求方法

继续分析请求方式

|

|

flag

|

|

flag4

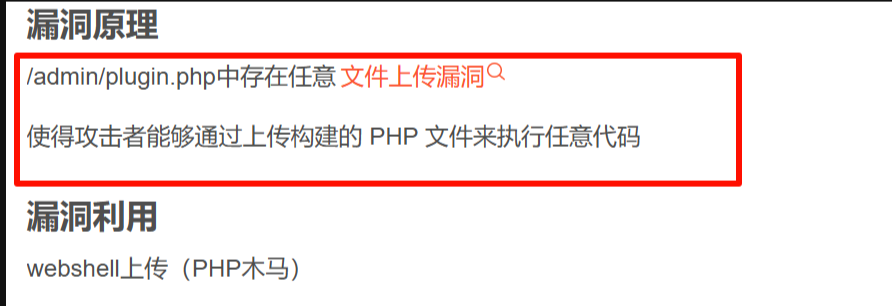

4.存在文件上传漏洞的路径是什么(flag{/xxxxx/xxxxx/xxxxxx.xxx})

发现是emlog bing搜索emlog文件上传漏洞

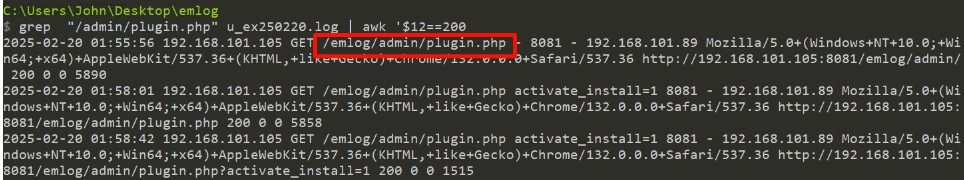

在日志文件中搜索/admin/plugin.php 并且返回值为200的日志

找到存在文件上传漏洞的php文件

flag

|

|

flag5

5.攻击者上传并且利用成功的webshell的文件名是什么

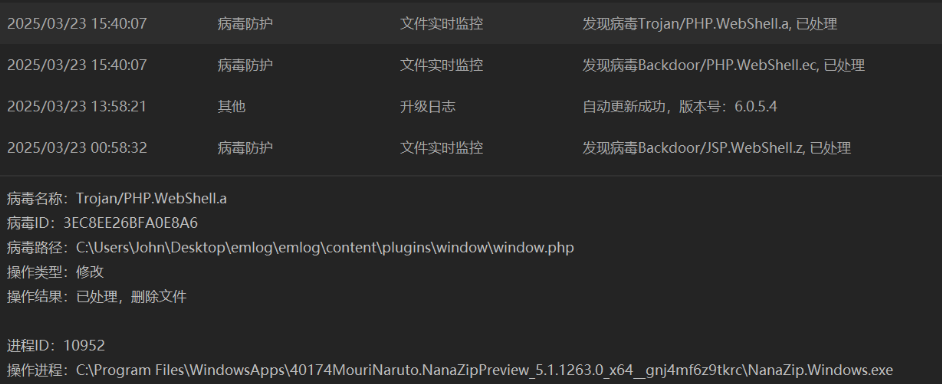

打包下载源码 解压 火绒报毒

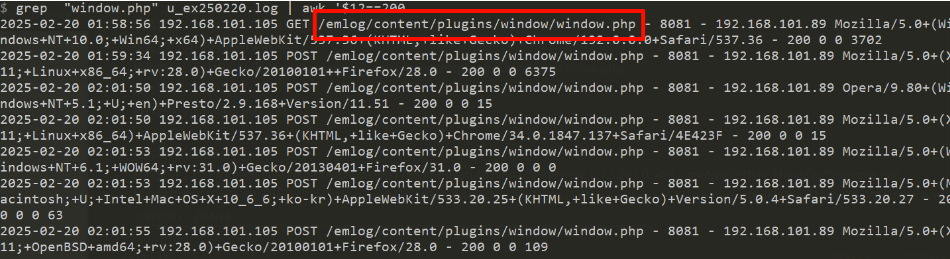

在日志文件中搜索window.php并且返回值为200

|

|

也找到上传用的zip插件

https://github.com/yangliukk/emlog/tree/main

flag

|

|