前提须知

|

|

虚拟机账号/密码:

|

|

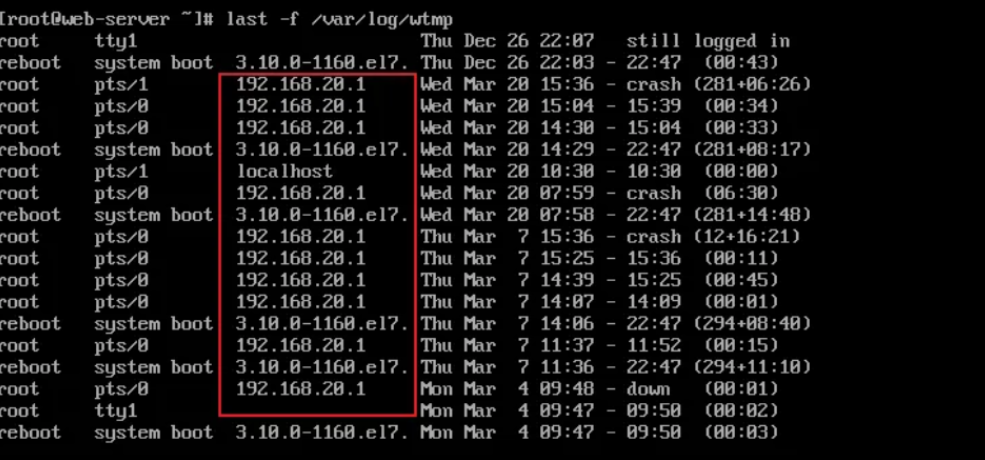

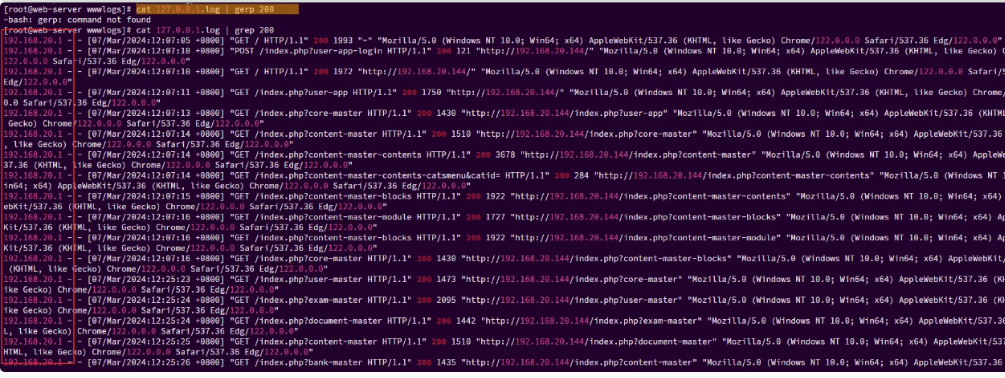

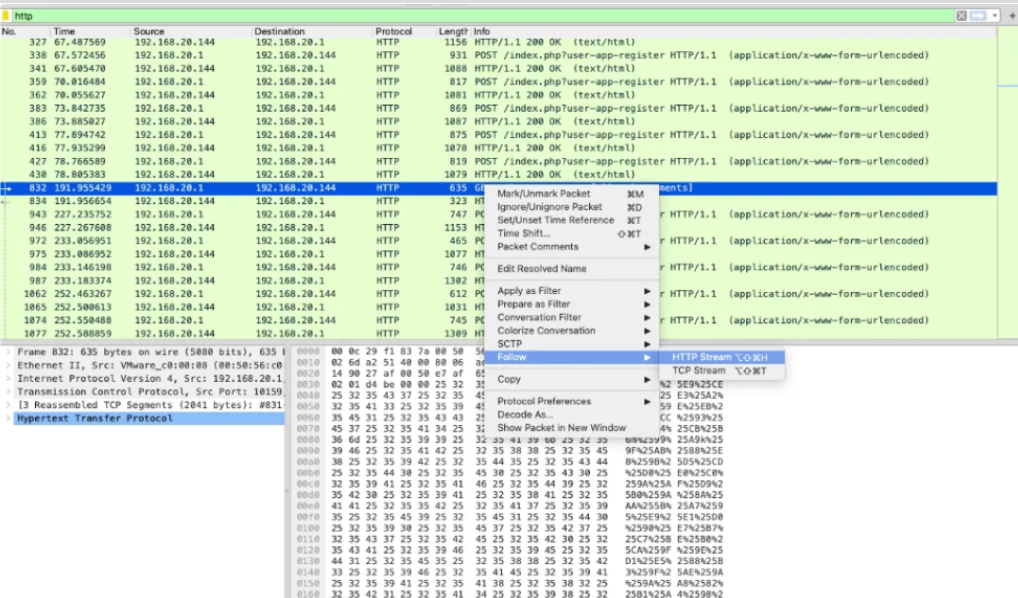

1. 提交攻击者IP

方法一:

|

|

方法二:

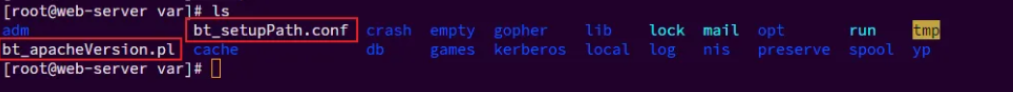

|

|

|

|

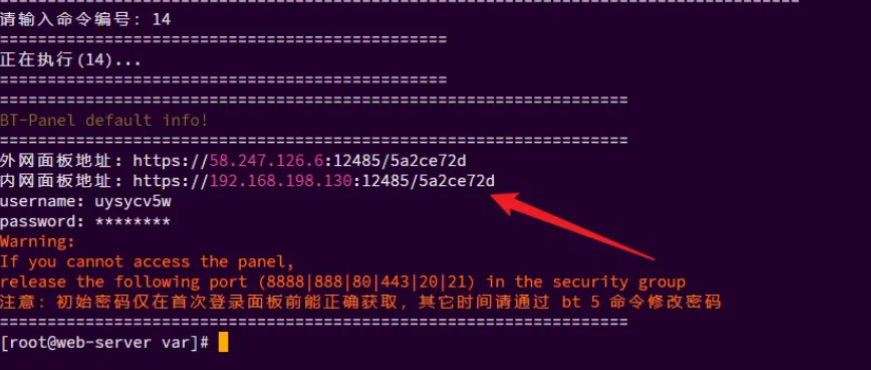

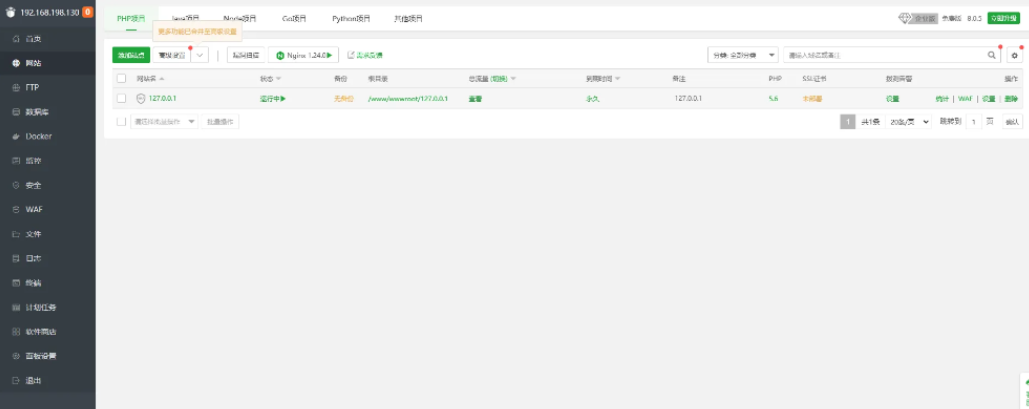

然后看一下面板的默认信息,看一下url地址

|

|

|

|

|

|

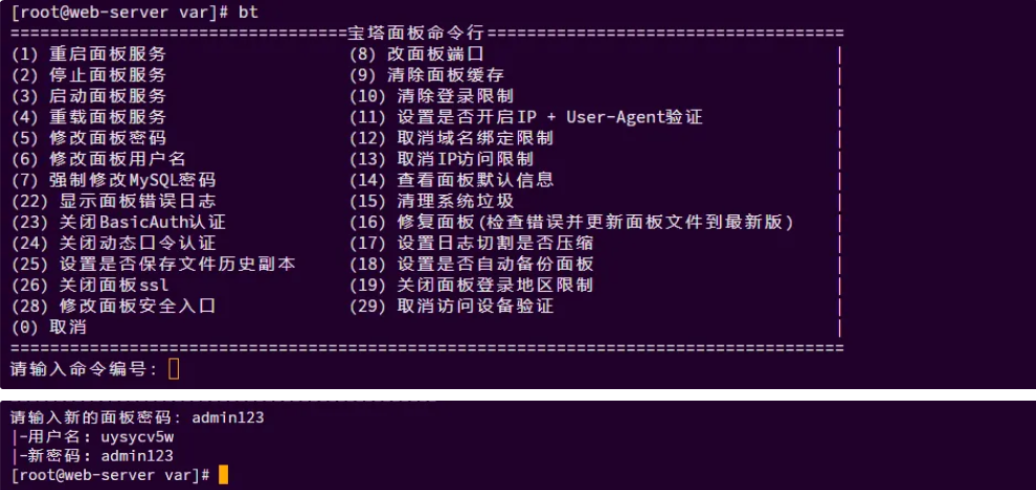

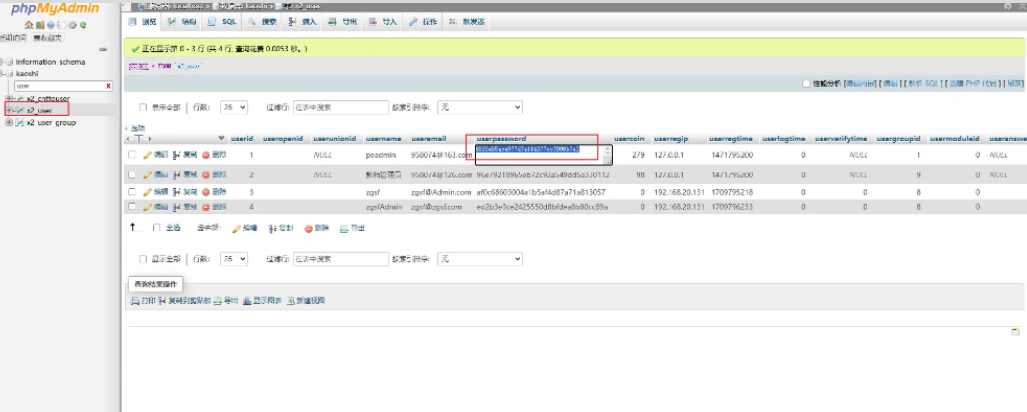

2. 提交攻击者修改的管理员密码(明文)

|

|

|

|

|

|

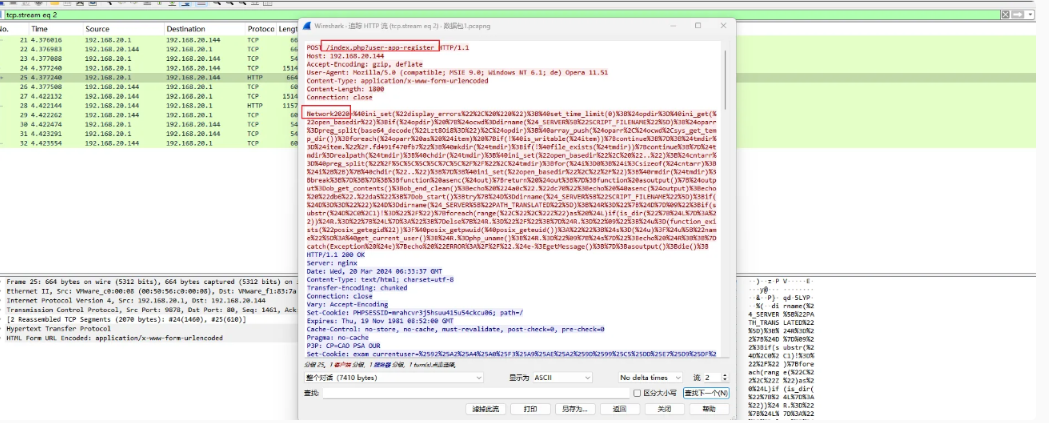

3. 提交第一次Webshell的连接URL

|

|

|

|

4. 提交Webshell连接密码

|

|

|

|

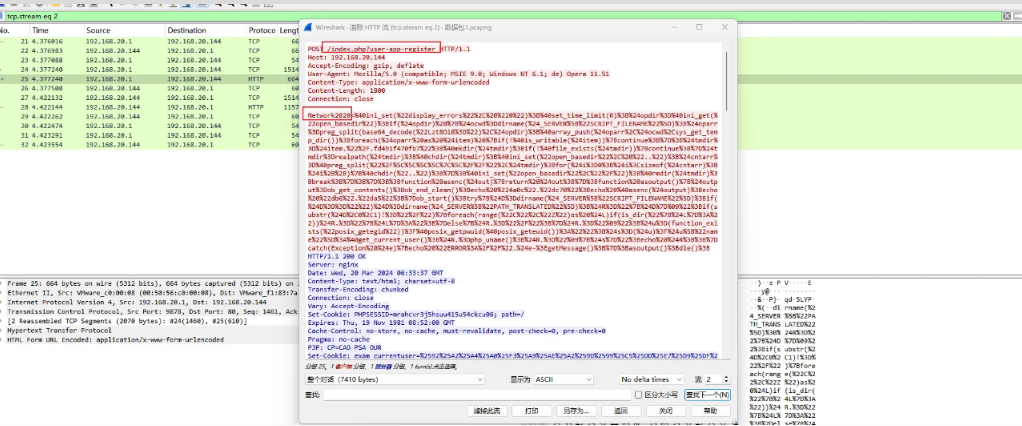

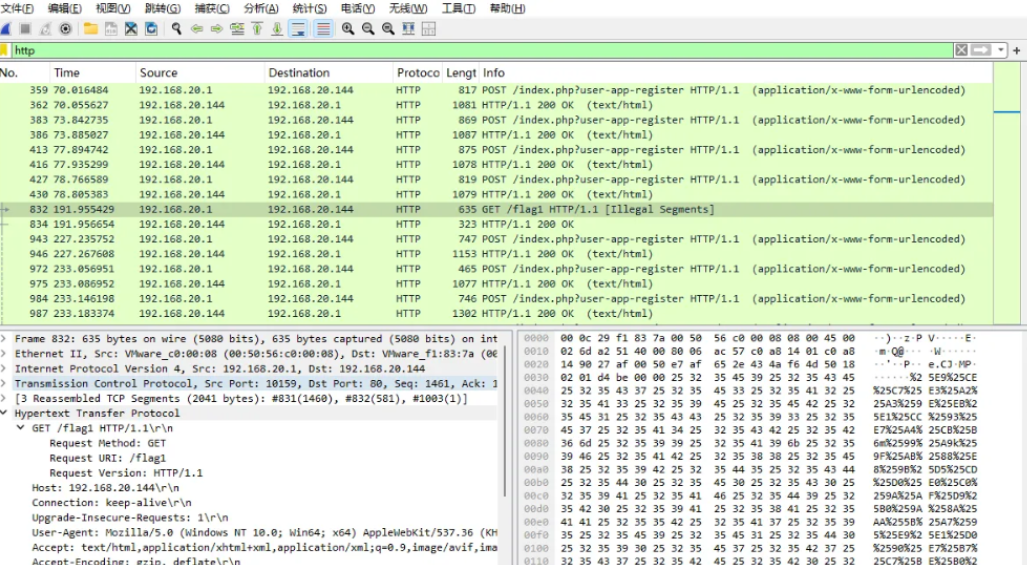

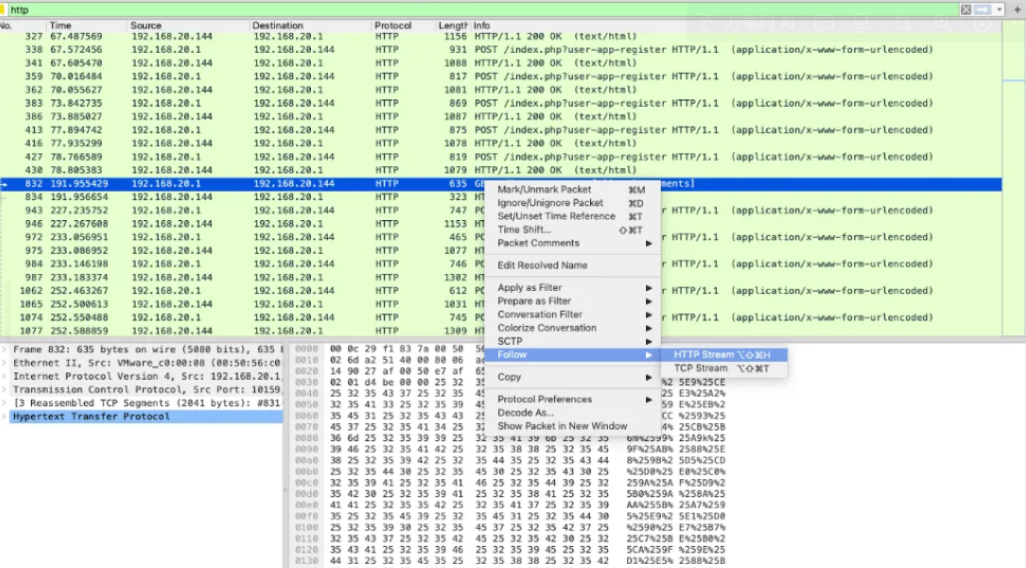

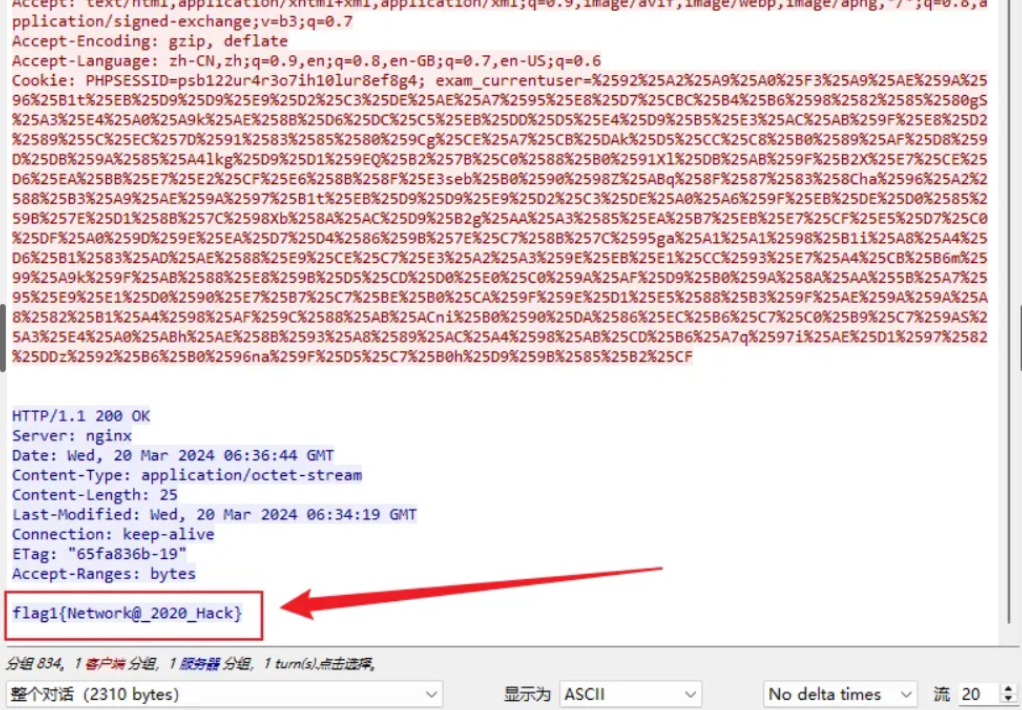

5. 提交数据包的flag1

|

|

|

|

|

|

|

|

|

|

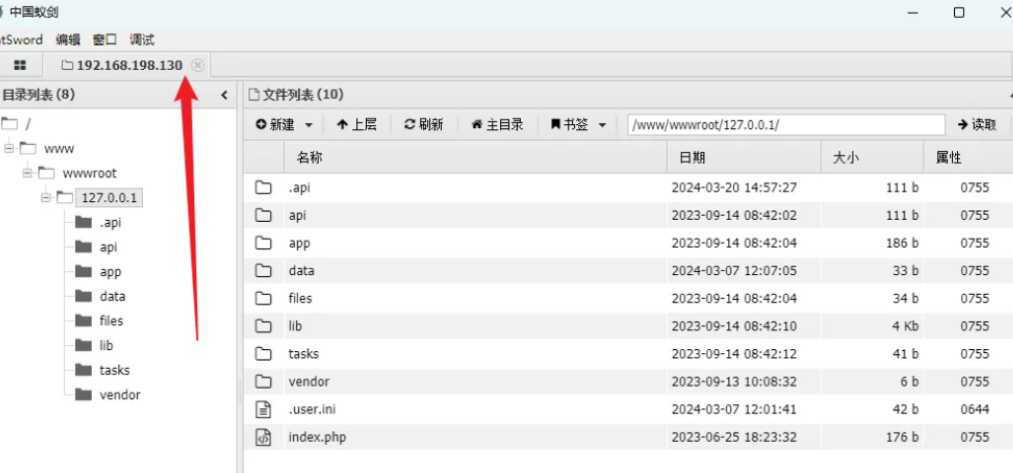

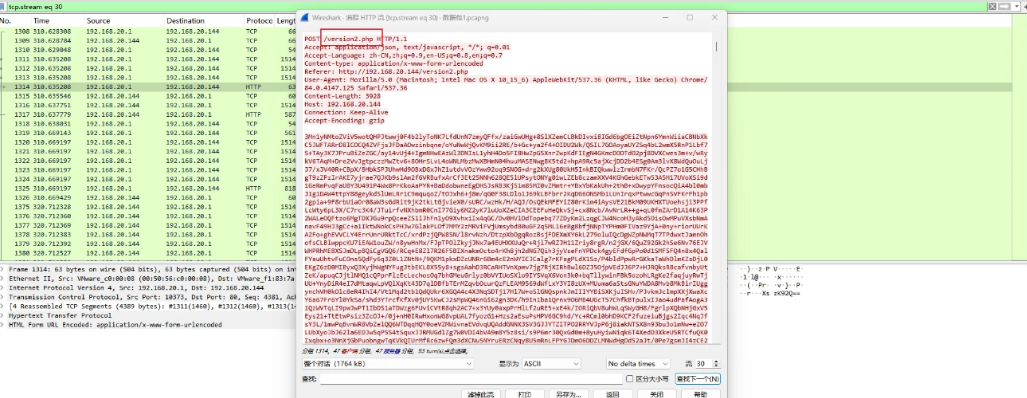

6. 提交攻击者使用的后续上传的木马文件名称

|

|

|

|

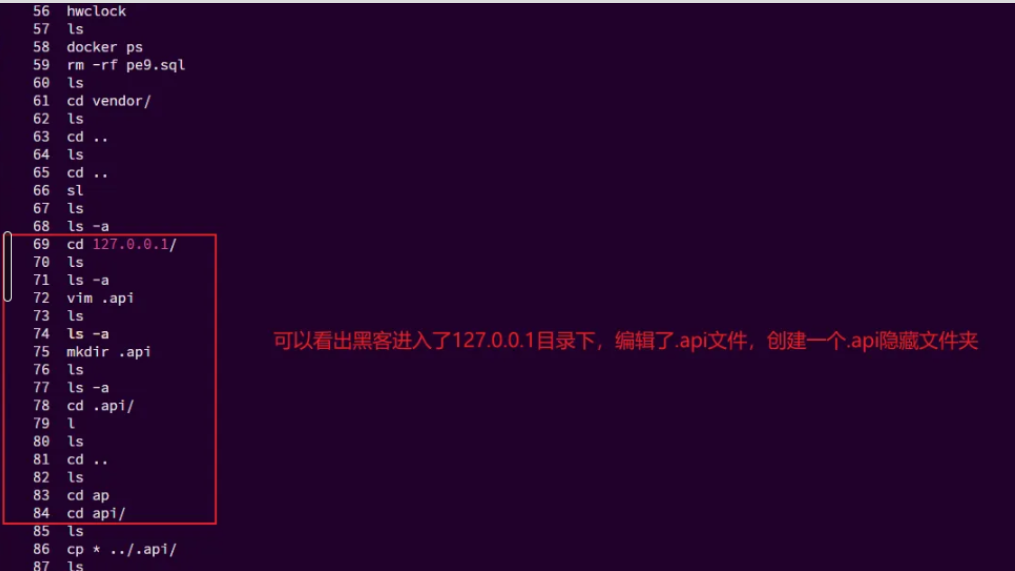

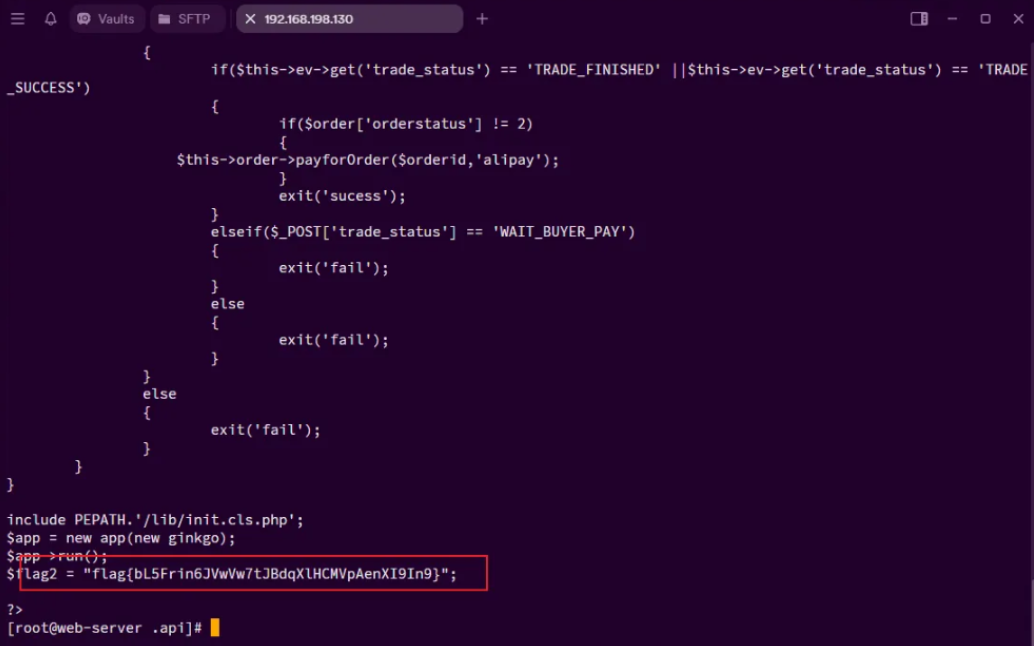

7. 提交攻击者隐藏的flag2

|

|

|

|

|

|

|

|

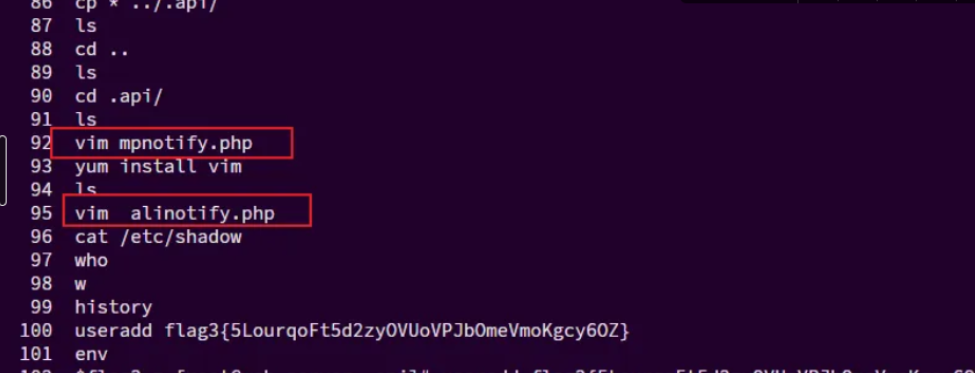

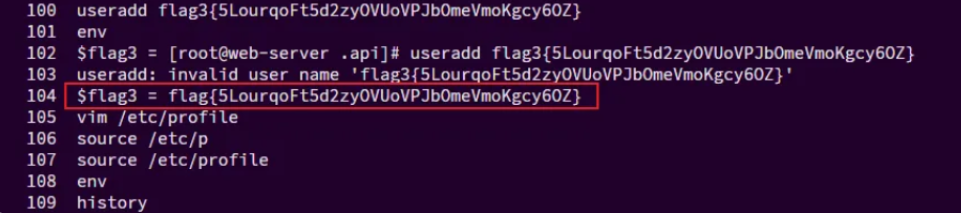

8. 提交攻击者隐藏的flag3

|

|

|

|

全部答案:

|

|