0x01 简介

sudo chroot是 Linux 系统中一个强大的命令组合,用于以超级用户权限切换到一个指定的目录,并将其作为新的根目录运行命令或启动会话。sudo用于获取管理员权限,而 chroot(change root)则会将指定目录设置为新的根目录,从而创建一个隔离的环境。这种组合常用于系统维护、软件测试和安全隔离等场景。例如,在修复系统问题时,可以通过 sudo chroot进入一个隔离的环境,避免对主系统造成进一步影响;在软件测试中,可以限制测试环境的范围,防止潜在的系统级问题。通过这种方式,sudo chroot提供了一种灵活且安全的方式来管理和操作 Linux 系统。

0x02 漏洞描述

漏洞编号:CVE-2025-32463

这是一个严重的本地提权漏洞,该漏洞 CVSS 评分为 7.8,属于高危漏洞。该漏洞允许本地低权限用户通过特制的恶意 chroot环境触发动态库加载,从而以 root 权限执行任意代码。攻击者可以利用 sudo的 -R(即 --chroot)选项,诱骗 sudo使用用户指定的根目录加载恶意共享库。问题根源在于 sudo在读取 sudoers配置文件之前,就开始在用户控制的 chroot环境中解析路径。

0x03 利用条件

1) 影响版本

sudo --version若输出的版本信息在 1.9.14 至 1.9.17 之间

1.9.14 <= sudo <= 1.9.17

1.8 系列及更早版本不受影响,因为它们不包含 chroot 功能。 在特定配置或发行版中,即使该版本早于官方公告,潜在的不安全行为仍可能被利用。

2) 权限要求

普通用户

3) 其他条件

sudo版本要能使用 --chroot功能

0x04 环境搭建

作者已尝试在 ubuntu-22.04.5-desktop-amd64 以及 ubuntu-18.04.6-desktop-amd64 复现过,均以失败告终,最后在 kali-linux-2024.1-amd64 上复现成功,后面又测试了几个系统,确认 Fedora 41 Server 以及 Ubuntu 24.04-1 也可被攻击。

- 去官网下载 sudo 是漏洞版本内的 Linux ISO,这里以 2024 年第一版的 Kali 为例子。

|

|

- 然后就是在 VMware 上配置 Kali 虚拟机了,这一系列过程就不赘述了。

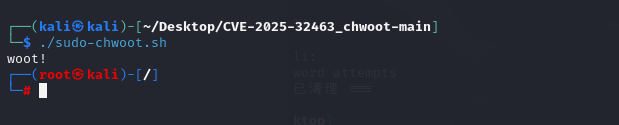

0x05 漏洞复现

POC:

|

|

0x06 修复建议

- 安全更新

- 目前官方已发布安全更新,建议用户尽快升级至最新版本:sudo >= 1.9.17p1

- 官方补丁

|

|

- 临时处置

- 在环境中搜索任何使用了 Host 或 Host_Alias 选项的内容。检查

/etc/sudoers中定义的所有 Sudo 规则以及/etc/sudoers.d下的文件。如果 Sudo 规则存储在 LDAP 中,请使用 ldapsearch 等工具转储这些规则。

参考链接

|

|