开局

首先先拿到一个站点:

|

|

这时候发现#号:

|

|

思路一

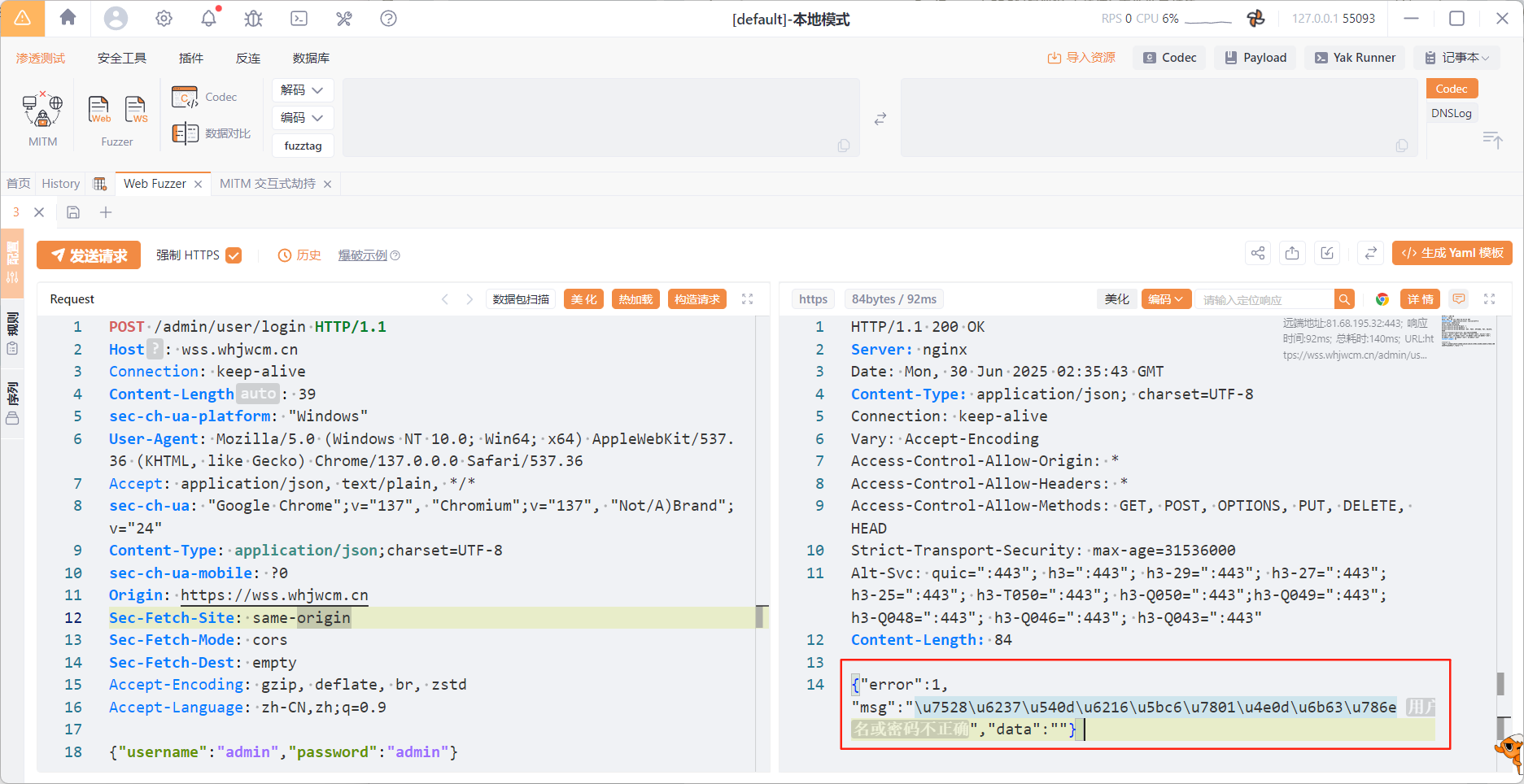

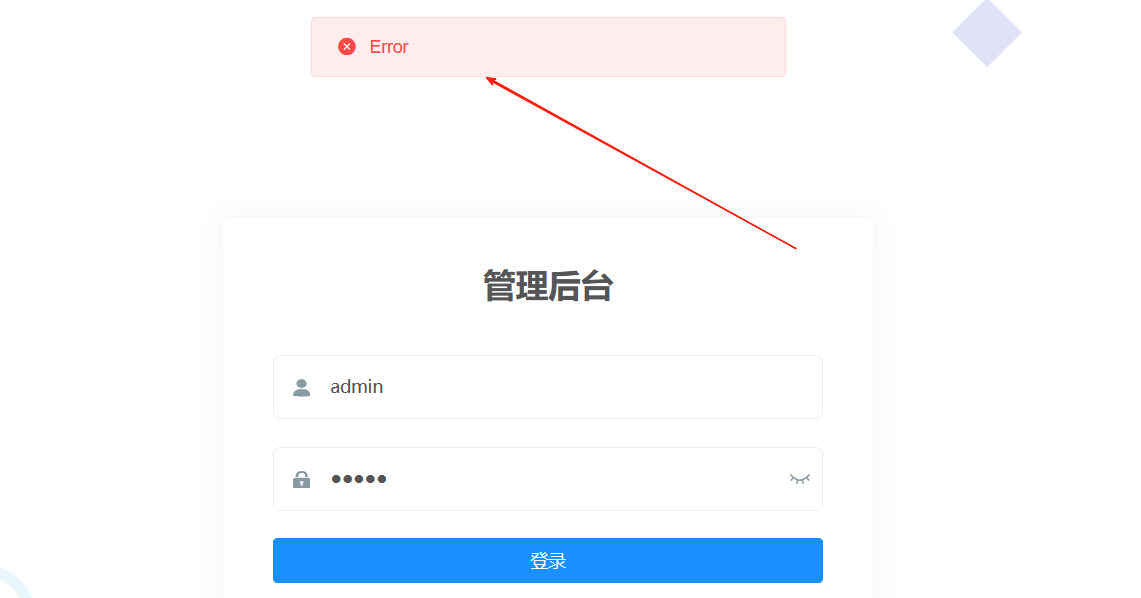

0x01 进入后台首先尝试弱口令

一般就是最简单的admin

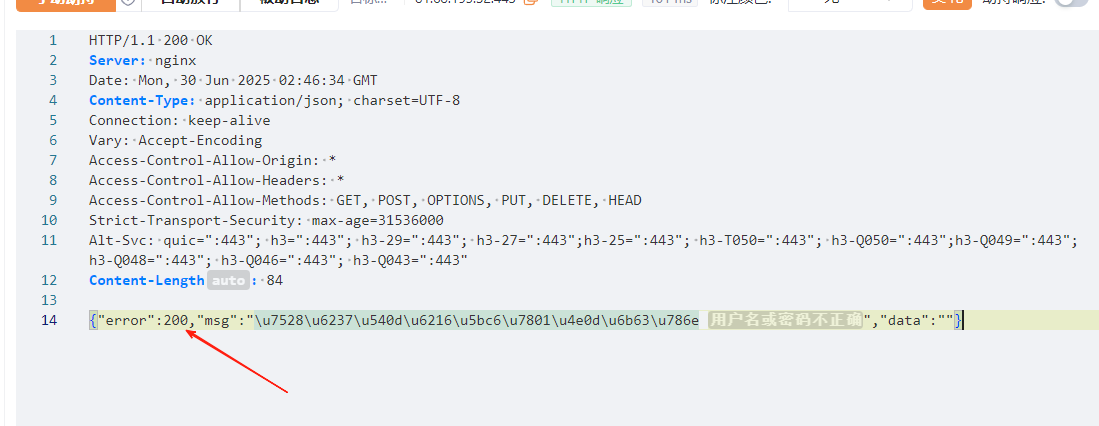

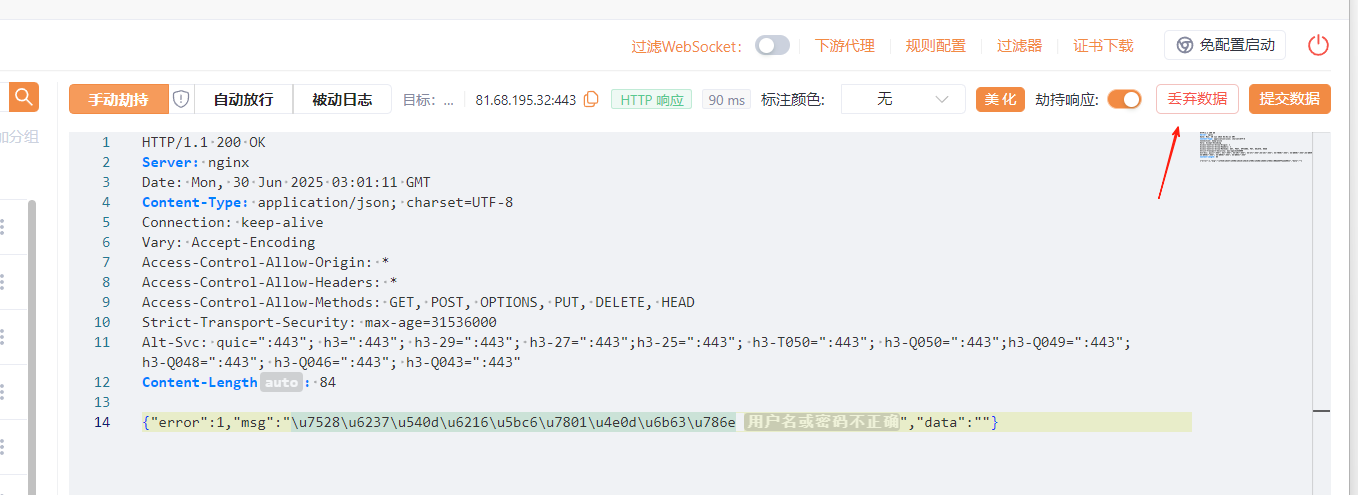

0x02 看数据包

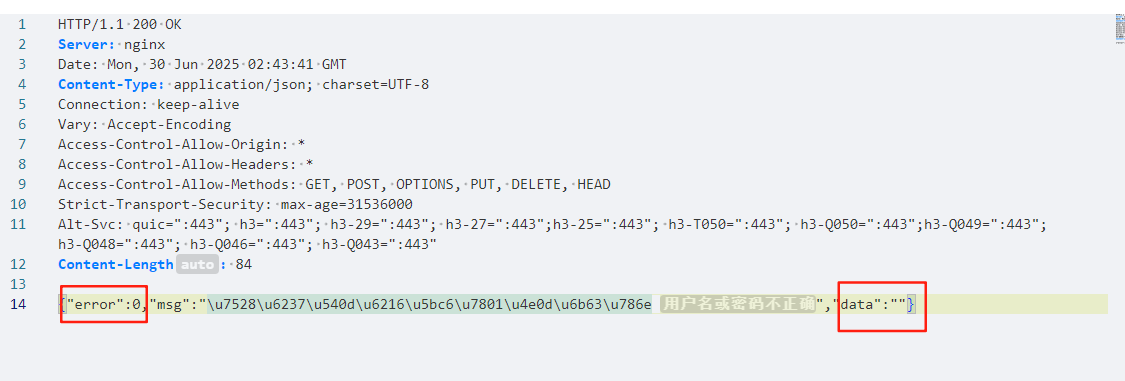

修改error为0

通过抓包可以看到返回信息:

|

|

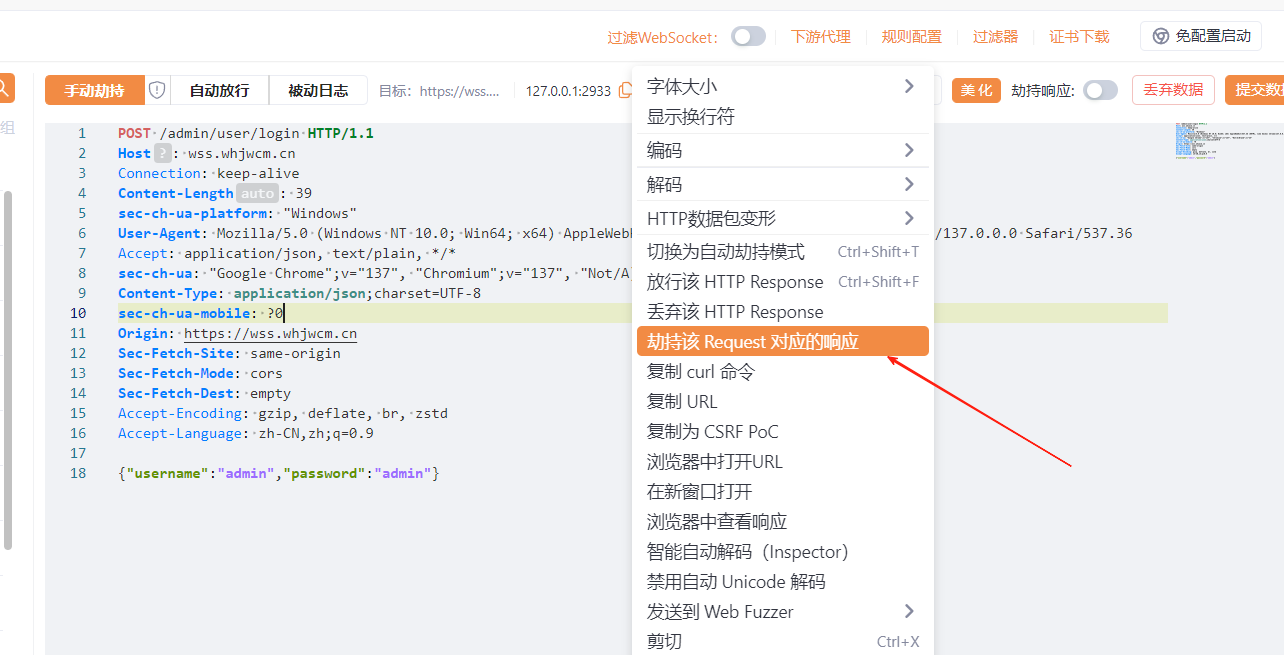

接触该请求,拦截一下相应信息对error进行修改。

这里可以看到:error和data数据都可以进行修改,然后进行测试。

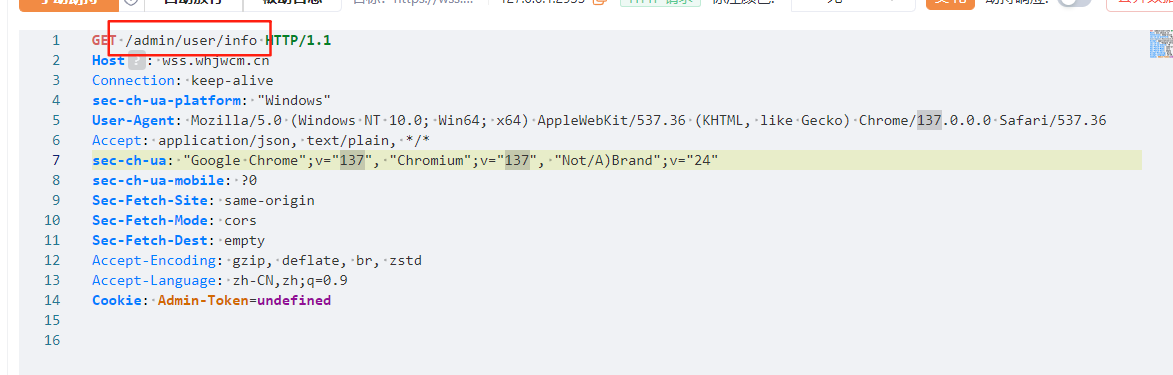

发现进入了/admin/user/info,但Cookie认证是一个未知的,这里可以看出已经没什么用了。

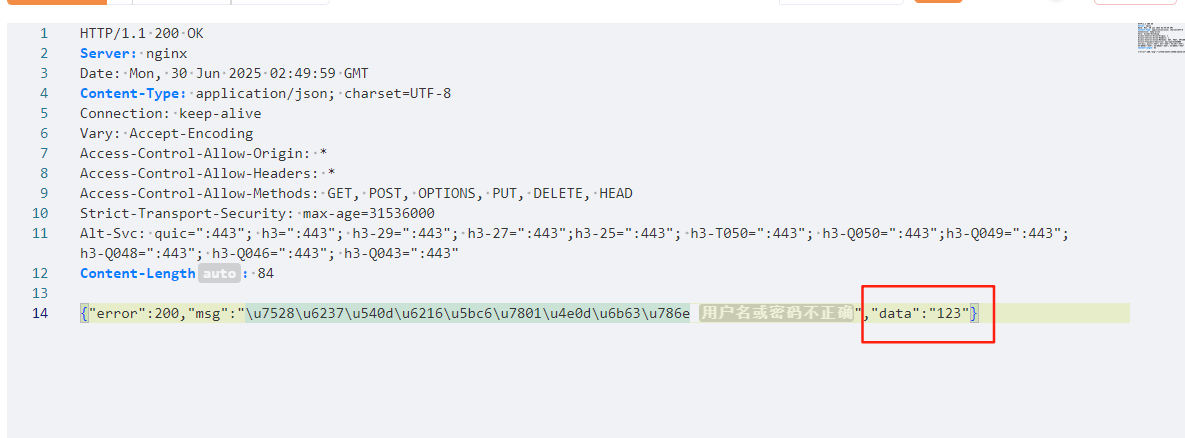

修改error为200

这里可以将error修改为200,试一下是否可以绕过。

发现还是不行,这里思路也没了。

data进行测试

尝试再data参数中添加一下值,看一下是否可以绕过,

发现还是不行:

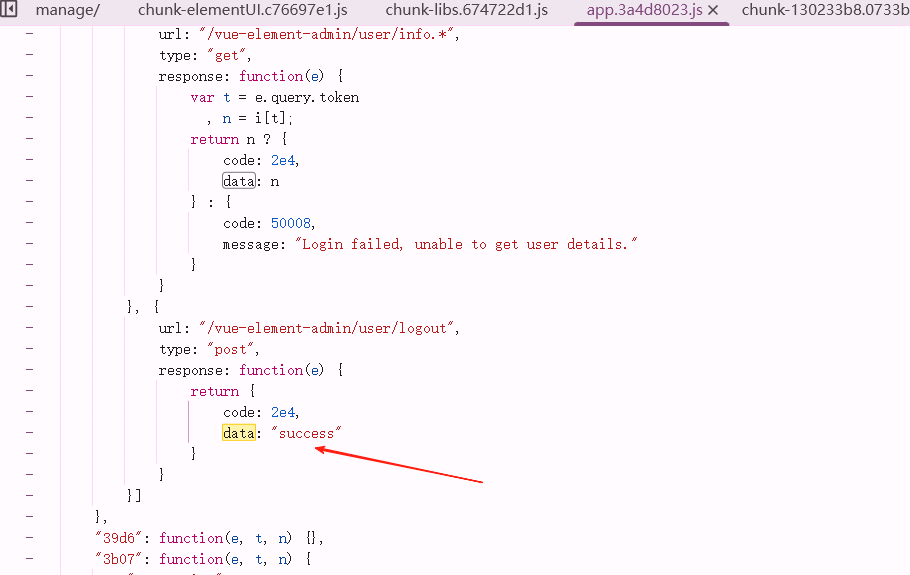

这时候就可以看一下js文件了,是否有关于这两个参数的代码逻辑问题。

js文件查找参数

这里看出从js文件中找到了一个data对应的参数值,也是可以进行尝试的。

但经过测试还是不行,但也是一个思路,后续遇到了可以进行尝试。

丢弃req数据包

通过劫持req的数据包,丢弃掉,有的时候也可以卡进去,但是这里发现,并不行,这时候这种思路也不行了。

总结

|

|

思路二

如果遇到Cookie:admin-token=未知

如果遇到一个后台登录页面,抓包发现一个error返回参数为1,然后修改参数0,进行尝试发送后,遇到返回数据中有Cookie:admin-token=未知后,我们的思路是:

- 找小程序的token/Cookie,抓取过去进行尝试

- 找其他系统的弱口令进行尝试修改。