前提须知

|

|

虚拟机账号/密码:

|

|

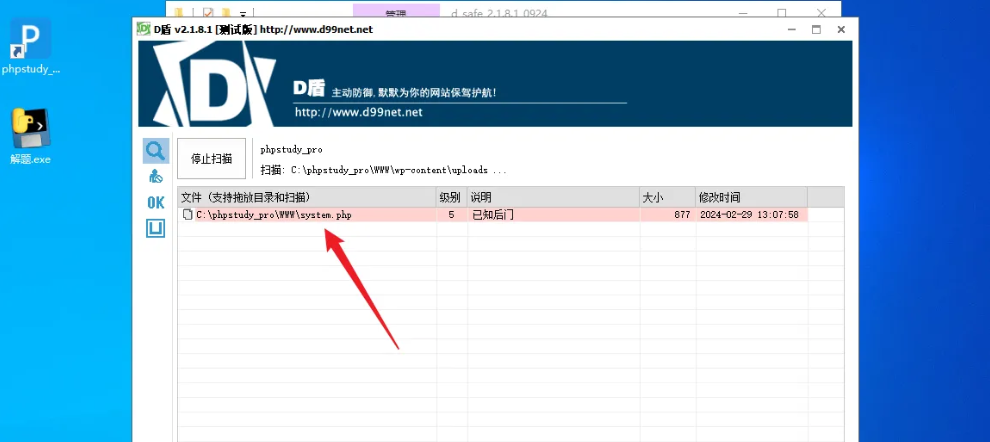

2.攻击者的 webshell 文件名

|

|

|

|

|

|

3.攻击者的 webshell 密码

|

|

|

|

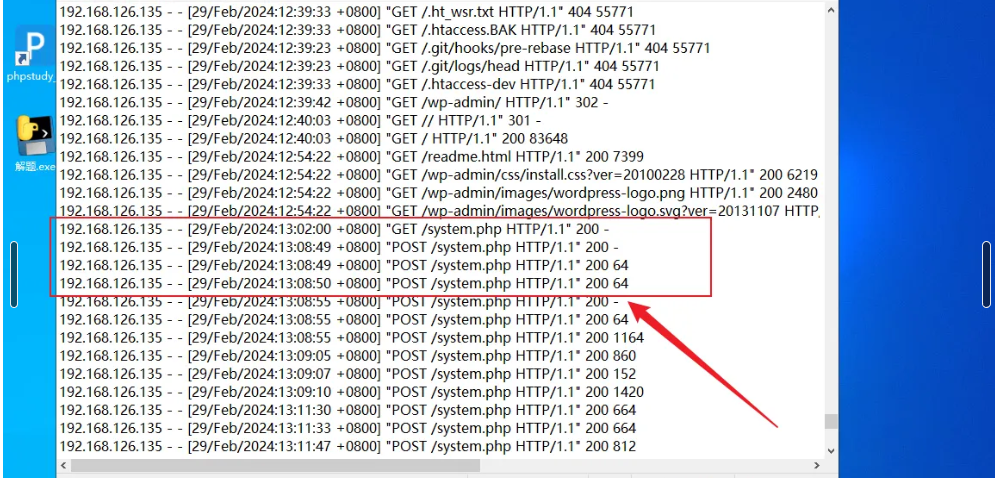

1.攻击者的 IP 地址(两个)

a)第一个IP地址

|

|

|

|

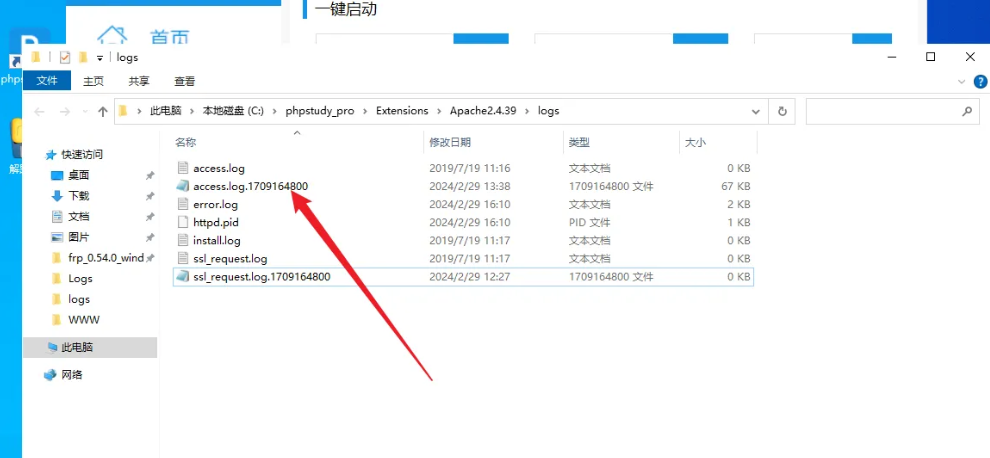

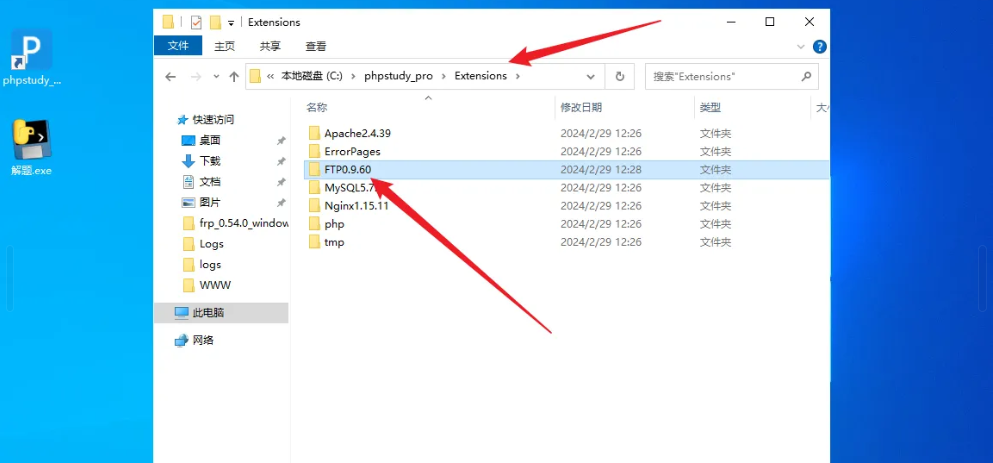

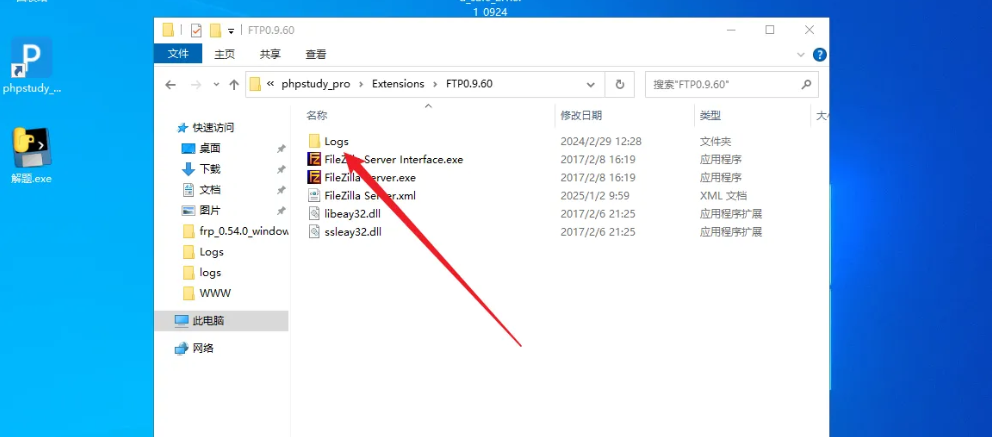

7.攻击者是如何入侵的

|

|

|

|

|

|

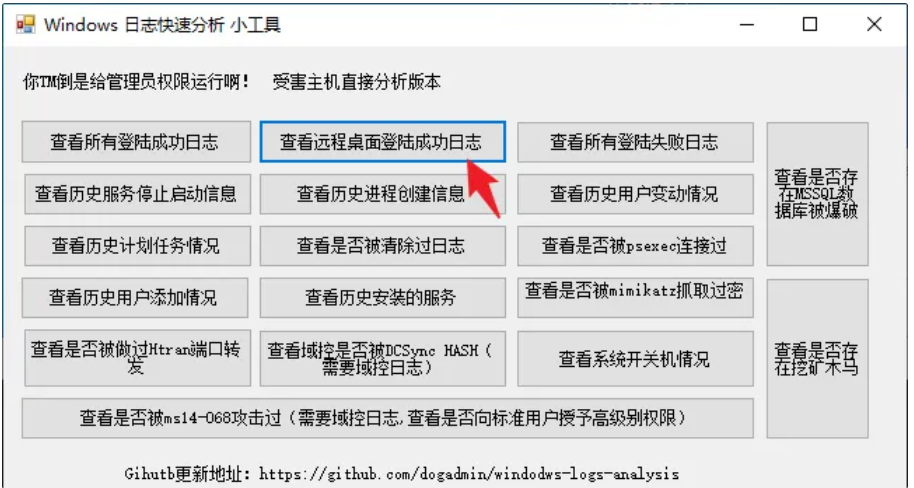

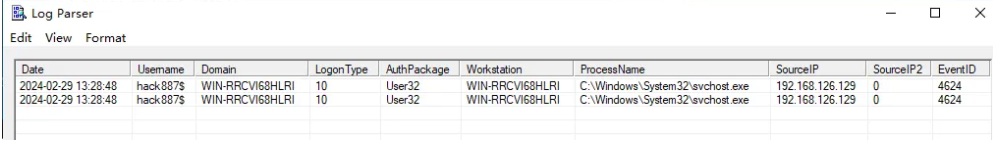

b)第二个IP地址

|

|

|

|

|

|

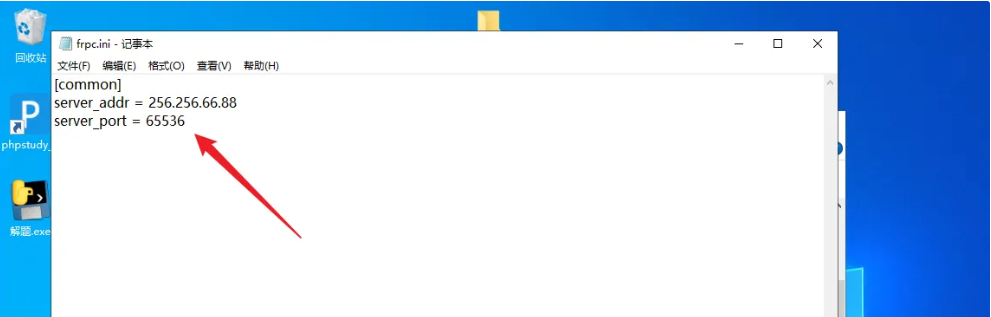

5.攻击者的服务器伪 IP 地址

|

|

|

|

|

|

6.攻击者的服务器端口

|

|

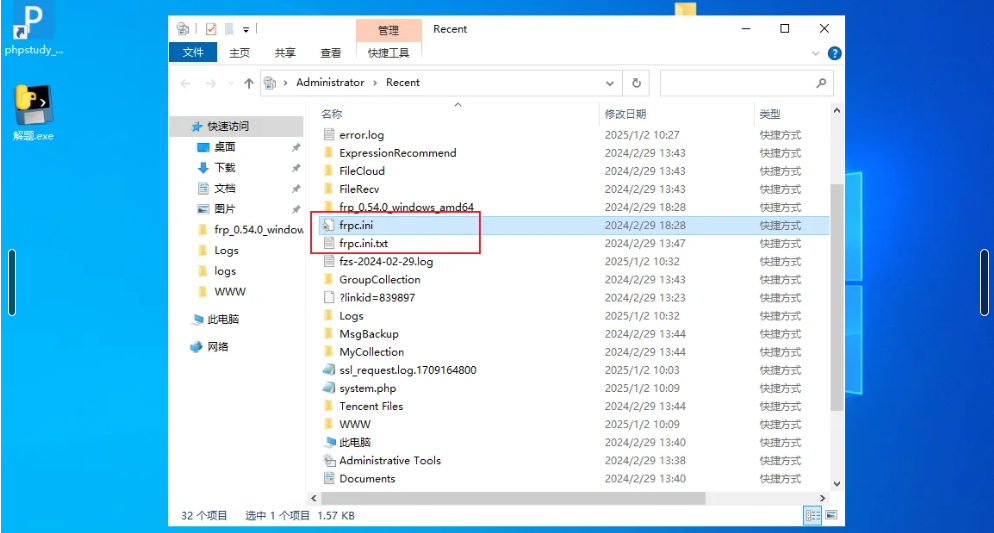

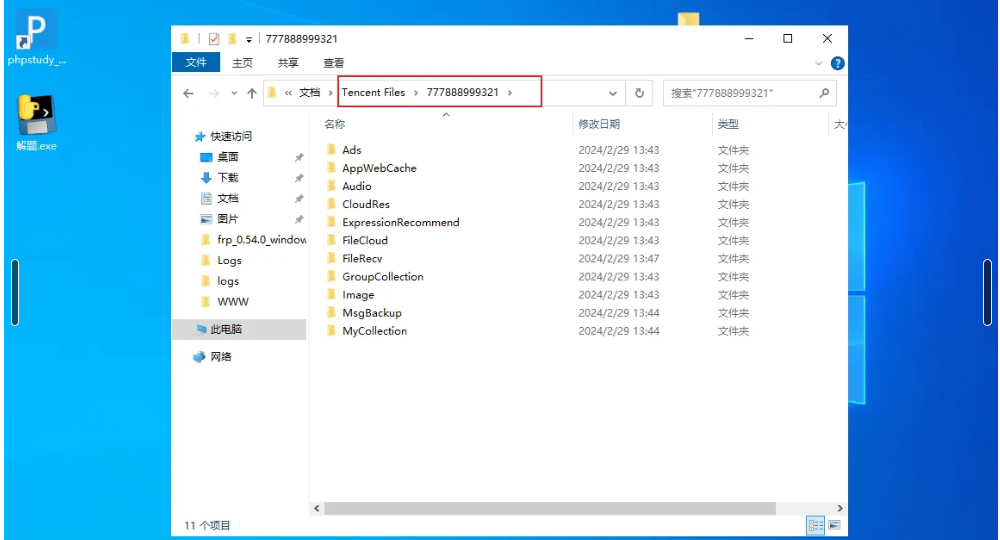

4.攻击者的 QQ 号

|

|

|

|

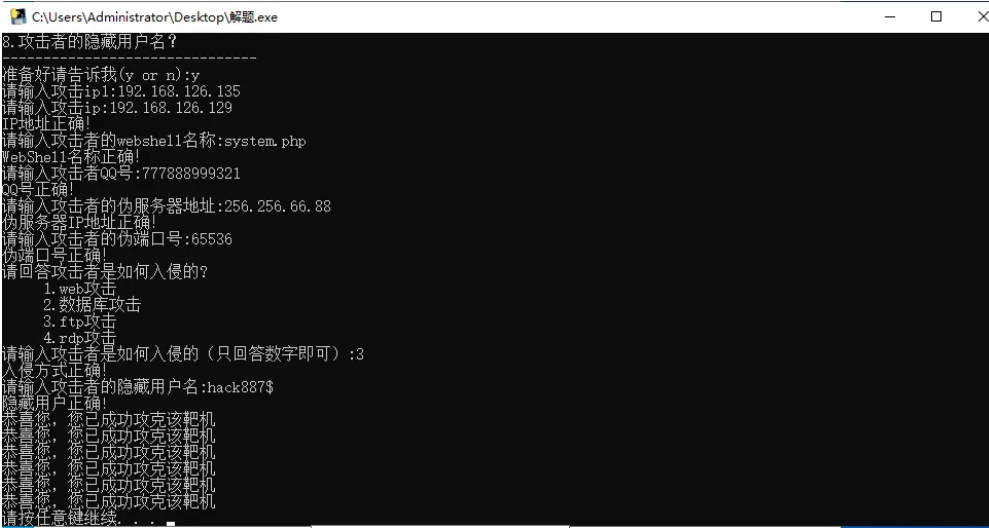

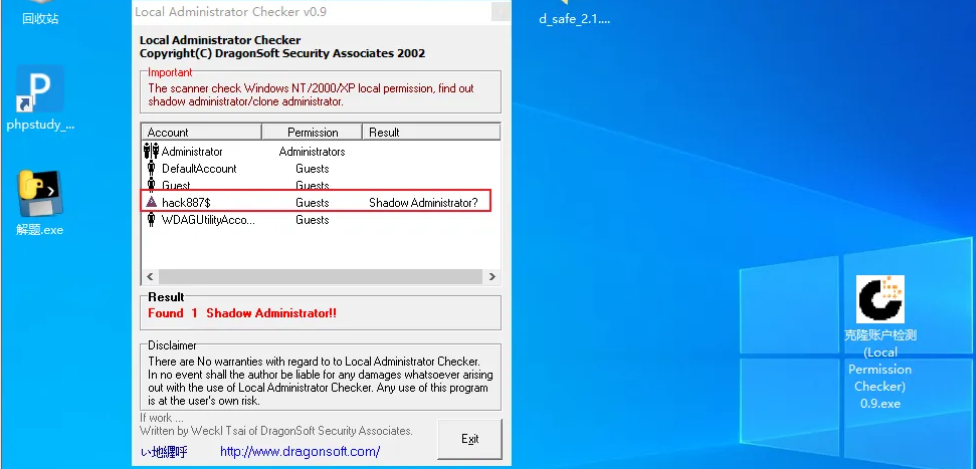

8.攻击者的隐藏用户名

|

|

|

|

所有答案:

|

|